Már nem csak az adatlopás, kémkedés, nyereségszerzés a cél a kibertámadásoknál, hanem a sokszor egyetlen cél vezérli a támadókat: az IT-rendszerein keresztül maradandó károkat okozni a megtámadott szervezetnek. Erre utal a közelmúlt két nagy támadássorozata, a WannaCry és a Nyetya (vagy Petya) is – írja a Cisco közelmúltban megjelent évközi kiberbiztonsági jelentése [PDF]. Ezeknek a támadásoknak, mint arra Ács György, a Cisco regionális hálózatbiztonsági szakértője is felhívta a figyelmet, magyarországi áldozatai is voltak.

A WannaCry és a Petya esetében is már egyértelmű volt, hogy a váltságdíj csak másodlagos cél volt, és a támadók elsősorban meg szerették volna bénítani megtámadott rendszerek. Az ilyen akciókra a Cisco bevezetett egy új fogalmat is: a destruction of service (DeOS) olyan támadásokat jelöl, melyek után a vállalatoknak nincs lehetőségük adataik visszaállítására.

A potenciális fenyegetések forrása a digitális átalakulás következtében eltolódott az IoT irányába. Egyre több munkafolyamat tevődik át ugyanis online platformokra. Ezzel nem csak a támadási felület nő, hanem egy-egy támadások mértéke és hatása is. Az IoT eszközök legnagyobb problémája, hogy biztonsági szempontból kiszolgáltatottak. Egyre gyakoribb, hogy IoT eszközökre építik a DDoS támadásokhoz használható botneteket. Ezek révén a Cisco szerint az elosztott szolgáltatásmegtagadásos támadások új korszakba is léptek, melyet a biztonsági jelentés az 1 TB/s-os DDoS korszakának hív.

Az exploit kit nem menő, a RaaS viszont igen

A kiberbűnözők eszköztára is igazodik az új helyzethez. Egyre nagyobb figyelmet fordítanak arra, hogy a rendszerekbe juttatott különféle típusú károkozók a lehető legtovább maradjanak észrevétlenek. Nőtt az ún. fájlmentes kártevők aránya, amelyek a memóriában megbújva nehezen detektálhatók, de vizsgálatuk is nehezebb, mert az eszköz újraindításával törlődnek. Továbbá a kártevők egyre gyakrabban használnak titkosítást, és álcázásukat olyan decentralizált infrastruktúrára építik, mint például a Tor proxyhálózat.

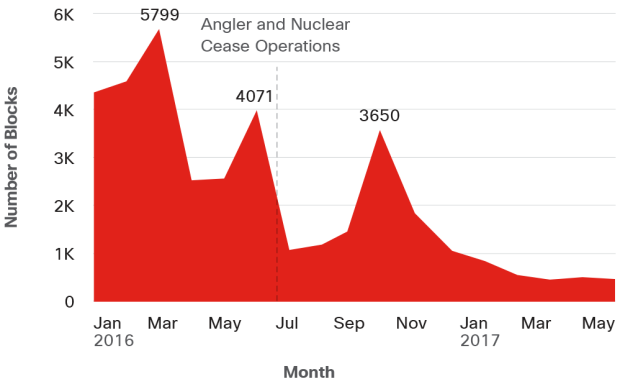

Az exploit kitek aktivitásának változása 2016. január és 2017. május között

Forrás: Cisco

A tanulmány szerint az exploit kitek használata csökken. Más klasszikus támadási formák – például a kártevők spamekben történő terjesztése – azonban egyre népszerűbbek. A Cisco szerint a következő időszakban marad is az a tendencia.

Bár a DeOS jellegű támadások megjelenése miatt sok szempontból újra kell gondolniuk a szervezeteknek a védelmi intézkedéseiket, nem hanyagolhatók el a klasszikus veszélyforrások sem, például az elsősorban az adatszivárgás szempontjából kockázatot jelentő kémprogramok (spyware) vagy a kéretlen hirdetéseseket tejesztő vírusokra (adware) sem.

A Cisco által vizsgált vállalatok 20 százalékánál a három leggyakoribb kémprogram-családot sikerült detektálni. Ezek a rendszerek működésére általában közvetlenül nem jelentenek veszélyt, de a kiszivárogtatott adatok nemcsak a vállalati adatvagyont károsították, hanem a gyengíthetik a biztonsági rendszerait is.

Szintén új tendencia a Ransomware-as-a-Service jellegű szolgáltatások gyarapodása. Ez azzal jár, hogy lényegében bárki indíthat zsarolóvírusos támadást. A tanulmány szerint a ransomware-ek tavaly több mint 1 milliárd dollár kárt okoztak globálisan. Ugyanakkor közel sem ez a legnagyobb károkozó: Az amerikai IC3 (Internet Crime Complaint Center) a vállalati e-mailrendszerek elleni támadások 2013 októbere és 2016 decembere között 5,3 milliárd dollár veszteséget okoztak.

Az nyer, aki gyorsan reagál

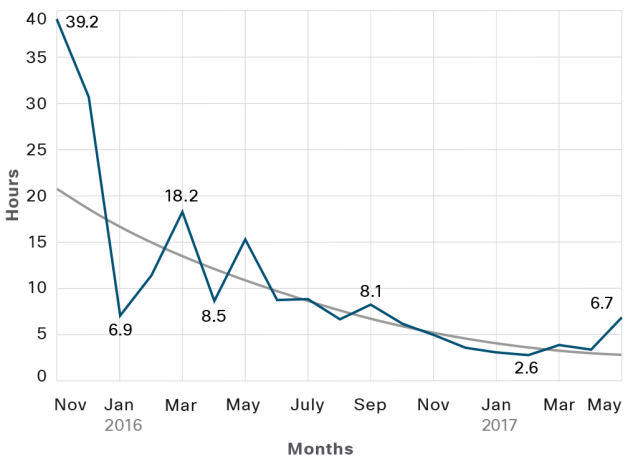

Természetesen a mostani jelentésből sem maradhatott ki a Cisco évek óta napirenden tartott témája, a felderítési idő (time to detection – TTD) csökkentése. A Ciscónál az átlagos felderítési idő jelenleg 3,5 óra (a tavalyi évközi jelentés 13 óráról írt, miközben akkor az iparági átlag 200 óra körül volt.)

Ács szerint ahhoz, hogy ebben általánosan előre lehessen lépni, az egáész IT-biztonsági iparágnak át kell térnie egy integráltabb, architekturális megközelítésre. Az olyan védelmi eszközök ugyanis, melyek csak egyfajta feladatot látnak el, és nem integrálhatók más megoldásokkal, inkább a támadóknak az esélyeit növelik.

A TTD mediánjának változása 2016. november és 2017. május között

Forrás: Cisco

A komplexitás nehézségei

A vállalati rendszerek ma már olyan komplexek, hogy gyakran az alapvető biztonsági intézkedések is kihívást jelentenek. Mivel a biztonsági szakértők nem tudnak lépést tartani az egyre növekvő számú támadásokkal, a reaktív módszerekre hagyatkoznak.

Magyarországon is egyre több az adathalász-támadás

A Magyar Nemzeti Bank figyelmeztetést adott ki annak kapcsán, hogy június óta három magyar nagybankokat ért adathalász-támadások.

A támadók a fogyasztók e-mail címein túl – új eszközként – SMS-üzenetekkel is adategyeztetésekre szólítják fel a címzetteket általában biztonsági réseket megszüntetésére hivatkozva. Az adategyeztetést a fogyasztóknak egy, az adott bank honlapjához nagyon hasonló weboldalon kellene elvégezniük, a bűnözők ezeken kérik be az ügyfelek netbanki azonosítóját, jelszavát és bankszámlaszámát. Az oldalak szövegeit – szemben egyes korábbi adathalász támadásokkal – ezúttal hibátlan magyarsággal írták, nem fordítóprogrammal készültek. Az adatok begyűjtésén túl a támadók a fogyasztók egy az adott bankok nevével kezdődő „biztonsági” alkalmazás letöltésére is utasítják, valójában azonban az alkalmazás az ügyfelek SMS-kódjainak eltérítését szolgálják.

Az MNB információi szerint a támadások során nem érte kár az ügyfeleket, de az NMB szerint érdemes figyelni a hasonló megkeresésekre, mert nem zárható ki újabb akció.

A jegybank ismételten felhívja a figyelmet arra, hogy a magyarországi bankok soha nem kérik el ügyfeleik titkos adatait e-mailben, SMS-ben vagy postai úton. Ha valaki ilyen típusú üzenetet kap, azt azonnal törölje, és soha ne nyissa meg az e-mail mellékletét. Ha valaki mégis megnyitott egy ilyen gyanús mellékletet, vagy megadta az adatait egy adathalász oldalon, haladéktalanul vegye fel a kapcsolatot a bankjával.

Csakhogy még ebben is komoly hiányosságok vannak. A Cisco egy globális kutatása szerint a vállalatok kétharmada vizsgálja ki a biztonsági figyelmeztetéseket. Van néhány iparág – köztük olyan, különösen veszélyeztetett is, mint az egészségügy vagy a közlekedés –, ahol ez az arány mindössze 50 százalék. Az sem túl biztató, hogy még a legérzékenyebb iparágakban (egészségügy, pénzügy) is csak az ismert támadások kevesebb mint felét tudják kezelni.

A fenyegetéseket a szervezetek is érzékelik: átlagosan 90 százalékuk költ biztonsági fejlesztésekre, bár vannak iparágak – például a közlekedés – ahol valamivel rosszabb ez az arány.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak