Tegnap délután érte súlyos kibertámadás Ukrajnát, melynek során számos, a nemzeti infrastruktúra részét képező számítógépes hálózat szenvedett kisebb-nagyobb kimaradást. Nem sokkal később a szellem végleg kiszabadult a palackból, és az országhatáron túlterjeszkedve, szerte a világban elkezdte szedni áldozatait.

Akarsz sírni? Fogsz is...

Májusban már egyszer átélhetett a világ egy pusztító ransomware támadást a WannaCry révén, de úgy látszik, nem voltak eléggé figyelmeztetőek a történtek. Ezúttal a Petya nevű zsarolóvírussal kell megküzdenie a világnak, mely – vélhetően orosz segítséggel – Ukrajnában kezdett tombolásba. Elérte az ukrán parlamentet, még a miniszterelnök-helyettes számítógépét is zárolta a vírus. De pénzügyi szervezetek, bankok, energiaellátással foglalkozó cégek egyaránt érintetté váltak. Kis idővel később Oroszország legnagyobb olajexportőre, a Rosznyeft szervereit is megtámadta a Petya.

Ugyan az incidensek több mint fele észak-keleti szomszédunkban történt a Kaspersky Lab szerint, a többi szerte a világban következett be. A Merc amerikai gyógyszeripari óriás és a dán Moller-Maersk szállítóvállalat kénytelen volt (ismét) szembenézni a zsarolóvírusok jelentette fenyegetéssel, de például francia vagy éppen magyar áldozatok is vannak a Petya listáján. Sőt, még a brit Cadbury csokoládégyár adatait is titkosította a digitális kártevő: egy ausztrál gyár állt le a ransomware miatt.

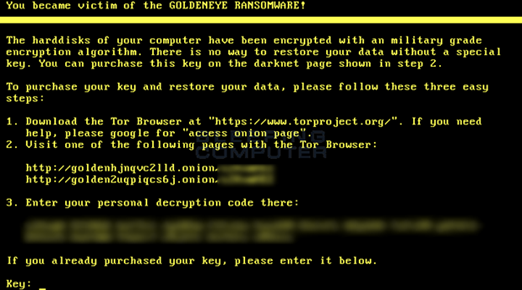

Az IT-biztonsággal foglalkozó Bitdefender által GoldenEye-ként emlegetett zsarolóvírus mindenképpen egyedi abban a tekintetben, hogy két rétegű titkosítást alkalmaz. Az egyikkel minden egyes célpont állományt titkosít a megtámadott számítógépen, a másikkal pedig az NTFS struktúrát kódolja. Ezzel megakadályozza, hogy az áldozatok újraindítást követően (melyet a sikeres fertőzés és titkosítás után azonnal kikényszerít a malware) élő operációs rendszer környezetben próbálkozhassanak meg adataik visszaszerzésével.

A követelt kártérítés összege 300 dollár.

Örök Kékség

Míg a WannaCry jelentős részben támaszkodott az USB-kulcsokon keresztüli szaporodásra, addig a Petya rendelkezik féregszerű komponenssel. Vagyis fizikai média nélkül, e-mailben képes terjedni. Üzenetét angolul jeleníti meg, melyben azt állítja, hogy megjavítja a sérült file-rendszert a fent említett 300 dollárnyi bitcoinért cserébe. IT-biztonsági szakértők és kormányzati szervek azonban arra hívják fel az érintettek figyelmét, hogy ne fizessenek, bár a malware gyors leállítására nincs esély, mivel nincs beépítve bele olyan kill-switch, amivel a WannaCry viszonylag gyorsan megfékezhető volt.

A Symantec kutatói megerősítették, hogy a ransomware az NSA EternalBlue nevű expolitját használja, ugyanazt, amelyre a WannaCry is támaszkodott. Forrása azonban jelenleg még ismeretlen, az ukrán támadás miatt kézenfekvő lenne az oroszokat okolni (bár például a WannaCry mögött nagy valószínűséggel az észak-koreaiak álltak).

Ugyanakkor a Petya forráskódja már áprilisban felbukkant a sötét weben és többször is felhasználták, tehát voltaképp bárki, aki késztetést érzett és rendelkezett némi tőkével, útjára indíthatta a digitális pestist. Az Avast állítása szerint egyedi konstrukcióban kínálták eladásra: a zsarolótámadásokkal elért nyereség 15 százalékáért cserébe bocsátották rendelkezésre a Petya kódját.

A cikk írásának időpontjáig 19 alkalommal nyitották ki digitális pénztárcáikat az áldozatok, összesen több mint 4600 dollárnyi bitcoint utalva át a támadóknak.

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak