Tavaly augusztusban egy magát Shadow Brokers-nek nevező hacker(csoport) betört az NSA-hoz, és egy sor hackereszközt lopott az ügynökségtől. Az így kiszivárgott információk egy részére, egészen pontosan két, korábban rejtett Windows sebezhetőségre alapulva jött létre a WannaCry zsarolóvírus. Legfrissebb jelentések szerint hiába sikerült megfékezni, nem dőlhetünk hátra nyugodtan. Egy újabb, az amerikai hírszerzés hackereszközei kínálta lehetőségeket kiaknázó digitális kártevő kezdett terjedni.

Hét sebezhetőségre utazik

Az EternalRocks nevet kapott malware hét, az NSA által korábban titkolt sérülékenységet igyekszik kiaknázni. Miroslav Stampar, a Croatia CERT kiberbiztonsági szakértője tegnap vette észre terjedését, majd a nyomokat visszafejtve kiderítette, hogy már május 3-a óta létező digitális kártevőről van szó.

Elemzésével rávilágított arra, hogy az EternalBlue, DoublePulsar, EternalChampion, EternalRomance, EternalSynergy, ArchiTouch és SMBTouch eszközök információit használja fel. Ezeket mind a Shadow Brokers szivárogtatta ki a tavalyi NSA hackereszköz-lopás után, árulta el Stampar, aki egyébként a támadásokat észlelni hivatott mézesbödön (honeypot) szervere révén akadt rá az EternalRocks-ra.

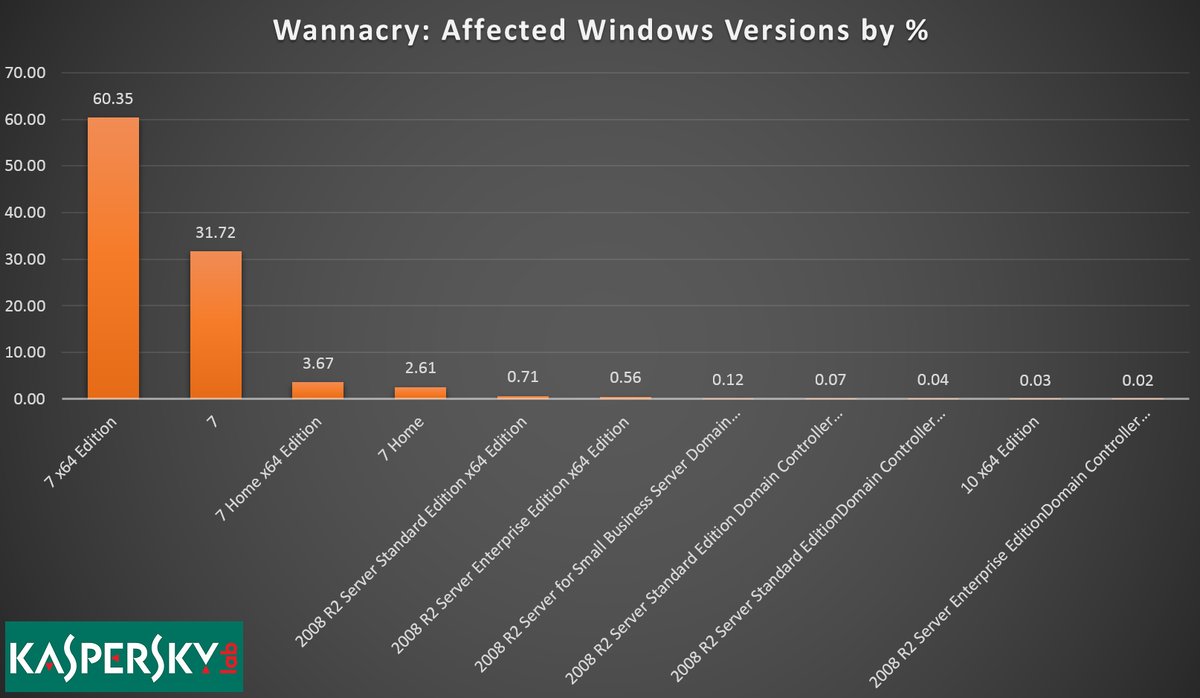

Az eszközök többsége a Microsoft Windows Server Message Block nevű, standard állománymegosztásra használt technológia sebezhetőségeit használja ki. A WannaCry ugyanerre alapozta gyors, észrevétlen terjedését. Azok, akik már frissítettek, biztonságban vannak a Microsoft szerint; a redmondi szoftverfejlesztő ugyanis még márciusban kiadta a szükséges javításokat. A nemrég napvilágot látott statisztikák szerint leginkább a Windows 7 felhasználók vannak veszélyben, a ransomware által megfertőzött PC-k 98 százalékán ez az operációs rendszer futott.

Nincs vészleállító kapcsoló

Szemben a WannaCry-jal, mely a fertőzést – pontosabban a fertőzött számítógép állományainak titkosítását – követően azonnal értesítette a pórul járt internetezőt a történtekről, az EternalRocks igyekszik elrejtőzni és csendben várakozni. Annyit tesz csupán, hogy letölti a Tor rejtett böngészést lehetővé tevő alkalmazását és jelzést küld az őt vezérlő szervereknek.

Ezután 24 órán keresztül semmit nem csinál. Egy nap után a szerver visszaigazol, majd a féreg nekilát önmaga terjesztésének. Vagyis azoknak a biztonsági szakértőknek, akik többet akarnak tudni a malware-ről, a fertőzést követően legalább egy napig szintén várakozniuk kell. Michael Patterson, a Plixer nevű IT-biztonsági cég igazgatója szerint ezzel még jobban el tud rejtőzködni a vizslató szemek elől. Patterson egyébként nagyon szkeptikus hangot ütött meg e-mailjében, szerinte évekkel ezelőtt elvesztettük a malware-ek gyors észleléséért vívott küzdelmet.

Még azt a trükköt is megjátssza az EternalRocks, hogy saját magát WannaCry-nak nevezi, így próbálja becsapni az IT-biztonsági kutatókat. Aggasztó tény, hogy a ransomware-rel ellentétben nem rendelkezik úgynevezett kill-switch-csel, azaz nem lehet egyszerűen kikapcsolni.

Rezignálttá váltunk

Jelenleg egyelőre nem csinál mást a digitális kártevő, csak igyekszik minél több internetező gépet megfertőzni. Stampar azonban arra figyelmeztet, hogy bármikor aktiválhatják a már kikerült példányokat alkotói. Ezek számáról még hozzávetőleges becslés sincsen, köszönhetően rejtőzködő természetének. Ha azonban élesítik, akkor sok mindenre fel lehet használni: zsarolásra, trójai támadásra bankok ellen és így tovább.

Ami biztosnak tűnik, hogy az NSA ezúttal nem fog könnyen kimászni ebből a slamasztikából. Szerdán az amerikai kongresszus bemutatta azt a törvénytervezetet, ami arra kötelezné a kormányzatot, hogy tegye lehetővé kiberarzenáljának áttekintését külső, független szakértők számára. Ettől azt várják az amerikai honatyák, hogy hamarabb lehetnek védettek az új kontinensen használt számítógépek.

Az igazi probléma azonban talán nem is itt rejlik, hanem a felhasználói ingerküszöb folyamatos emelkedésében. Minden nap új vírusok, trójaiak, férgek és más, digitális kártevők tucatjai kezdenek terjedni, már nem csak egyenként, hanem összességében is túl sok információt jelentve az átlag internetezőnek. Csak az extrém nagy „népszerűséget” megélő kártevők keltik fel érdeklődésüket, egyébként figyelmen kívül hagyják ezeket a fenyegetéseket.

Pedig nem lenne olyan borzasztóan nehéz védekezni ellenük. Többségük megszűnne fenyegetést jelenteni, ha az összes, operációs rendszert és fontos alkalmazásokat érintő biztonsági patch-et a lehető leghamarabb telepítenék az érintettek. Emellett pedig folyamatosan frissen tartott védekezőeszközöket használnának – már egy egyszerű tűzfal/antivírus is jóval nagyobb biztonságot jelent a semmihez képest.

Az ötlettől az értékteremtésig – az üzleti réteg szerepe az adattudományi működésben

Az adattudomány valódi értéke ott válik láthatóvá, ahol az előrejelzések döntésekké, a döntések pedig mérhető üzleti eredményekké alakulnak. Ehhez azonban tudatos üzleti beágyazásra, mérési keretrendszerekre és következetes visszacsatolásra is szükség van.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak