A Windows sérülékenységet kihasználó WannaCry zsarolóvírus gyors, de szerencsére rövid pusztítást végzett a sebezhető számítógépeket használók adatai között. Időközben az is kiderült, hogy melyik platform felhasználói voltak leginkább veszélyben.

Ideje lenne frissíteni...

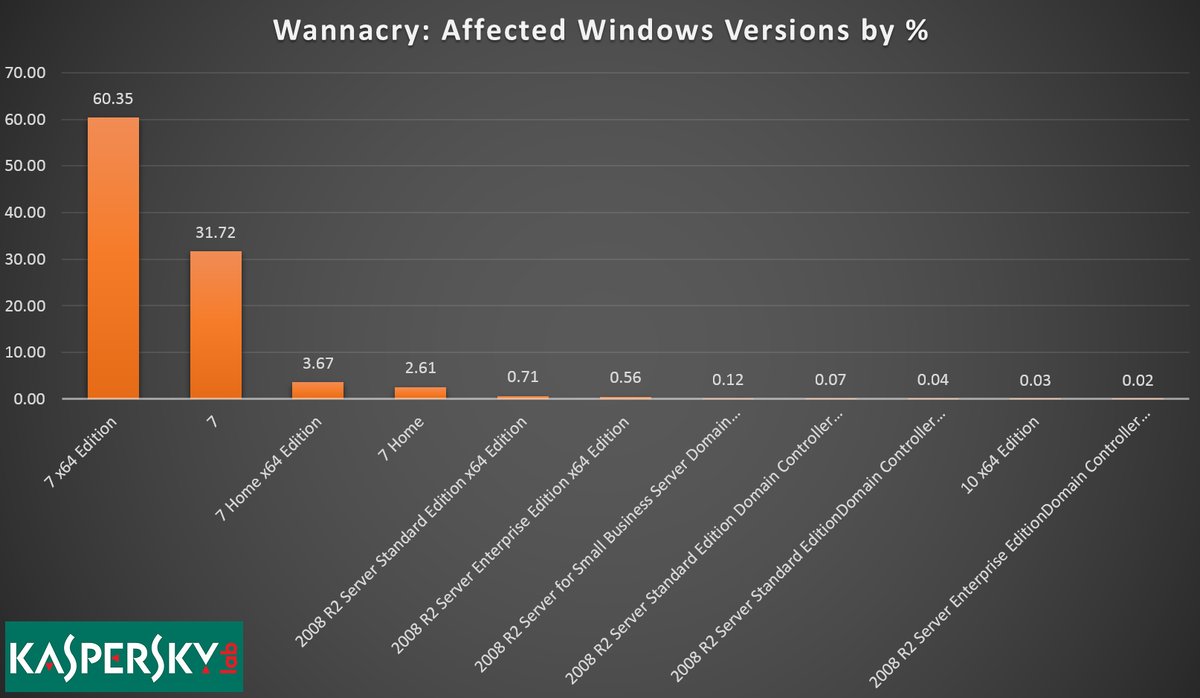

A Kaspersky Lab bejelentése szerint az összes, megfertőződött PC mintegy 98 százalékán a Windows 7 valamilyen változata futott. Vagyis hiába adott ki extra biztonsági frissítést a Microsoft a Windows XP-hez, hiába használják egyre többen a Windows 10-et, a kettővel ezelőtti operációs rendszer jelentette a leggyengébb láncszemet ebben az esetben.

Akadnak még érdekes adatok a Kaspersky jelentésében. A második, leginkább kitett platform a Windows 2008 R2 volt, ez az összes fertőzés mintegy 1,5 százalékát szedte össze. A Windows XP-t érintő esetek száma elhanyagolható, közölte Costin Raiu, a Kaspersky Lab kutatási igazgatója.

Annak tükrében persze nem meglepő a Windows 7 szereplése, hogy még mindig ez a legnépszerűbb a Microsoft asztali operációs rendszerei között. A Netmarketshare adatai szerint jelenleg az összes desktop OS között a Windows 7 48,5 százalékkal részesedik, a második pedig a Windows 10, 26,28 százalékos aránnyal. A Windows 7 ráadásul kevésbé agresszív a biztonsági frissítések kapcsán (szemben a Windows 10-zel), így arányaiban is nagyobb az ilyen jellegű fenyegetéseknek kitett felhasználók száma.

Már van megoldás!

Nemrég került fel a GitHubra Adrian Guinet fejlesztő programja, a Wannakey, mellyel a WannaCry által levédett állományok titkosítása anélkül feloldható, hogy fizetni kellene az észak-koreai hátterű hackereknek. Sajnos egyelőre csak Windows XP-n használható az eszköz, így a legtöbb fertőzött internetezőn nem segít.

Guinet leírása alapján van még egy kitétel, aminek teljesülnie kell ahhoz, hogy visszafejthetők lehessen az állományok. A fertőzés után nem szabad leállítani, újraindítani a megtámadott számítógépet; ha ez bekövetkezik, akkor az alkalmazás nem tud segíteni.

És hogy miért teszi ezen a módon lehetetlenné a javítást a ransomware? Azért, mert a titkosításhoz használt kulcs nem törlődik a memóriából, vagyis ennek ismeretében a lekódolt állományok egyszerűen helyreállíthatók. Értelemszerűen egy reboot kipucol minden memóriatartalmat, és így már nem áll rendelkezésre a titkosítás feloldásához szükséges számsorozat.

Emellett kell egy kis szerencse is az eljárás sikeréhez. Nemcsak az újraindítás tüntetheti el ugyanis a kulcsot, hanem a már nem használt memóriaterület felszabadítása is. Ha mindezek nem történtek meg, akkor a megtámadott Windows XP-s számítógépeken tárolt adatok nagy eséllyel helyreállíthatók.

Anyagilag könnyen bukta lehet a végeredmény

A múlt hét közepére egyébként az összes kínai és orosz internetcím 30 és 20 százaléka megfertőződött a WannaCry révén a Kryptos Logic fenyegetéselemző vállalat jelentése szerint. Ezzel szemben a világ fejlettebb részein arányaiban sokkal kisebb kárt okozott: az USA-ban 7, a briteknél, franciáknál és németeknél 2 százalék volt ennek aránya.

Az is kiderült, hogy az internetezők nem szeretnek engedni a zsarolásnak. Május 19-ig, tehát hét nappal azután, hogy útjára indult a ransomware, összesen alig 94 ezer dollárnyi összeget utaltak át a WannaCry alkotóinak. Ez azt jelenti, hogy csak ezerből egy megtámadott volt hajlandó fizetni.

Ha minden érintett kinyitotta volna a pénztárcáját, akkor akár 1 milliárd dollár is összejöhetett volna; ez az alig 100 ezer dollár viszont könnyen lehet, hogy meg sem érte azt az erőfeszítést, amibe a malware létrehozása került. A szükséges információk beszerzése, a programozók megfizetése stb. összességében többe kerülhetett az észak-koreaiaknak, mint a rajta elérhető nyereség.