Miközben egyre több helyen esküsznek rá, a biometrikus azonosításhoz szükséges mintázataink simán ellophatók. Amikor az iPhone 5s megjelent, a fél világ arról beszélt, hogy a készülék felhasználóazonosításra használt Touch ID ujjlenyomat-olvasója átverhető. (Legalábbis a hamburgi Chaos Computer Club azt állította, hogy egyszerű eszközökkel megtörte a védelmet.)

A biometrikus azonosítás terjedése azonban megállíthatatlan. Az sem elképzelhetetlen, hogy az ujjlenyomat-olvasó a mobilok szériatartozéka lesz, hiszen egyszerűen használható, és viszonylag nagy biztonsággal kapcsolható össze más szolgáltatásokkal, például a mobil bankolással.

Az ujjlenyomat alapján történő azonosítást egyébként egyre szélesebb körben alkalmazzák. A New York-i Egyetem orvosi központjában például a betegeket nem valamilyen chipkártyával, hanem a tenyerükkel azonosítják egy PatientSecure rendszer segítségével.

Az arcfelismerés is elesett

Ha nem is egyszerűen, ma már az is megoldható, hogy egy videohívásnál az egyik fél valódi arcát kicserélik egy másikra, ráadásul a hamisítás olyan tökéletes, hogy képernyőn keresztül képtelenség észrevenni. Már létezik olyan, bárki által elérhető program, amely képes egy fotóról kivágott arcot ráültetni egy videón látható fejre valós időben – írta a Biztonságportál.

A Dél-Kaliforniai Egyetem kutatói a módszert odáig tökéletesítették, hogy képesek lemásolni arckifejezéseket, gesztusokat, és azokból virtuális karaktereket tudnak létrehozni. Az pedig könnyen belátható, hogy ez manapság, amikor egyre többen hisznek a biometrikus azonosítás tökéletességében, elképesztően nagy lehetőségeket ad a kiberbűnözők kezébe.

Figyelmeztetés Hamburgból

Egy hamburgi Chaos Computer Club egyik tagja, Jan Krissler – művésznevén Starbug – jó ideje foglalkozik a témával. Annak idején az Apple TouchID meghackelésében is benne volt a keze. Tavaly azzal a bejelentésével foglalkozott a sajtó legtöbbet, hogy állítólag fotóról klónozta a német védelmi miniszter, Ursula Gertrud von der Leyen ujjlenyomatát. És mindehhez csak egy sztenderd fényképezőgép, és egy kereskedelemben kapható szoftver, a VeriFinger kellett. (Krissler az eset után azt javasolta a politikusoknak, hogy nyilvános szerepléseiken hordjanak kesztyűt.)

Idén márciusban viszont már arról szóltak a hírek, hogy Krisslernek sikerült lemásolnia nagy felbontású képekről Angela Merkel íriszmintázatát. Sőt azt is állította, hogy a lemásolt mintázatot úgy fel lehet vinni egy kontaktlencsére, hogy azzal megtéveszthetők az írisz-alapú azonosításra alkalmas eszközök. Ez politikusok esetében igencsak egyszerű, hiszen naponta készülnek róluk a legkülönfélébb szögből nagy felbontású képek, melyek aztán elérhetők viszonylag könnyen hozzáférhető adatbázisokban.

Nem lehet lecserélni, mint egy jelszót

Mi történik, ha ellopták a biometrikus azonosítónkat? Először is az, hogy ha személyiségünknek megfelelően használják – erre meg ott vannak a közösségi oldalak, melyek alapján viszonylag pontos profilokat lehet alkotni rólunk –, a biztonsági rendszereknek hosszú ideig fel sem tűnik, hogy valami baj van.

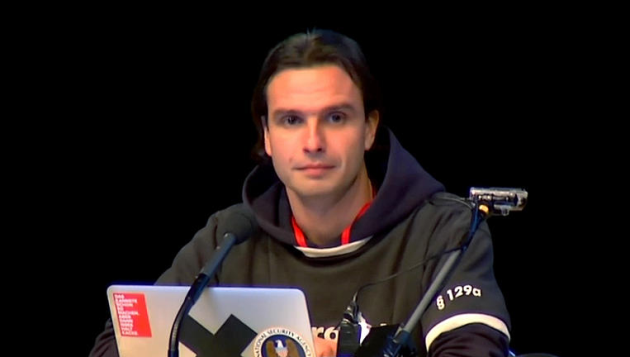

Jan Krissler: merészeket állít, de valós veszélyre figyelmeztet

A másik azonban az, hogy a biometrikus azonosítási jegyek ellopása végleges. Ha feltörik/ellopják a jelszavunkat, lecseréljük. A bankkártyánkat letiltjuk, majd kérünk másikat a bankunktól. Ugyanez a csere a biometrikus azonosításhoz használt mintázatoknál nem működik.

A biometrikus azonosítás megbízhatósága rengeteget fejlődött az utóbbi időben (nem kis részben a mesterséges intelligencia képfeldogozás terén elért eredményeinek – ezekről itt és itt írtunk bővebben), a tökéletestől még messze van. De az itt alkalmazott technikák egy része a mintázatok lopásában is sokat segít.

Nem véletlen, hogy a biztonsági cégek egyik legnépszerűbb mantrája éppen ezért a többfaktoros védelem. Bár Krissler hangzatos bejelentéseit gyengítik, hogy a Chaos Computer Club kísérleteinek reprodukálásáról nem nagyon találni híreket – és azt sem nagyon látni, hogy a politikusok kesztyűben-álarcban-napszemüvegben sajtótákoztatnának, nagy az esélye, hogy valósak a kockázatok, vagy hamarosan valósak lesznek. Még akkor is, ha ezek a módszerek csak magas szintű speciális tudással és eszközökkel alkalmazhatók.

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak