Előző cikkünkben rávilágítottunk, hogy nemcsak a felhasználókat, hanem az IT-biztonsági szakembereket is leterhelte a koronavírus-járvány miatt megváltozott élethelyzet és munkakörülmények. Ez negatívan érintette a szervezetek biztonsági helyzetét; a támadók ugyanis nem pihentek, hanem igyekeztek maguk javára fordítani a kialakult helyzetet.

Szárnyakat kaphat az IT-biztonság

A kibervédelem első vonalában harcolók tehermentesítésével nem csak a hatékonyságukon, hanem a vállalatok hálózatainak biztonságán is javítani lehet. Ennek egyik leginkább előremutató módszere az automatizálás bevezetése, fokozása. Ebben segít a SOAR (Security Orchestration, Automation, Response), vagyis az automatizált biztonság technológiája. Az alkalmazottak és eszközök közötti IT-biztonsági feladatok koordinálásában, végrehajtásában és önműködővé tételében támogatja a szervezeteket, melyek gyorsabban reagálhatnak a kiberbiztonsági támadásokra és védettebbé tehetik rendszereiket.

Biztonsági "kézikönyveket" használnak a SOAR eszközök a munkafolyamatok automatizálására és koordinálására, függetlenül a biztonsági eszközök és emberi feladatok számától. Ezzel a biztonsági központosítás, intelligens automatizálás, incidenskezelés és interaktív vizsgálatok egyetlen megoldásba tömöríthetők. A csoportmunka hatékonysága is nőhet, a biztonsági elemzők pedig automatizált válaszokat adhatnak egyes biztonsági fenyegetésekre, csökkentve leterheltségüket.

Egyszerű, központosított felületen keresztül kezelhetővé és irányíthatóvá válik a szervezet IT-biztonságának minden aspektusa. Hatékonyabbá tehetők a biztonsági események kezelése és átláthatósága, például jegykezelő rendszer üzemeltetésével. Erre a segítségre pedig szükség is van, ugyanis új, összetett fenyegetések veszélyeztetik a fontos, bizalmas információ védelmét.

Egyre gyakoribb a dupla zsarolás

A Check Point felmérése szerint a tavalyi harmadik negyedévben nagyjából 50 százalékkal nőtt a ransomware-alapú támadások száma szerte a világon az előző félévi adatokhoz képest, de az Egyesült Államokban közel dupláját mérték a zsarolásra alapuló rosszindulatú online aktivitásnak. Sok áldozat inkább fizet, de a rendszereit az incidens után sem vértezi fel megfelelő védelemmel, így előfordul, hogy ismét sikerrel támadják meg.

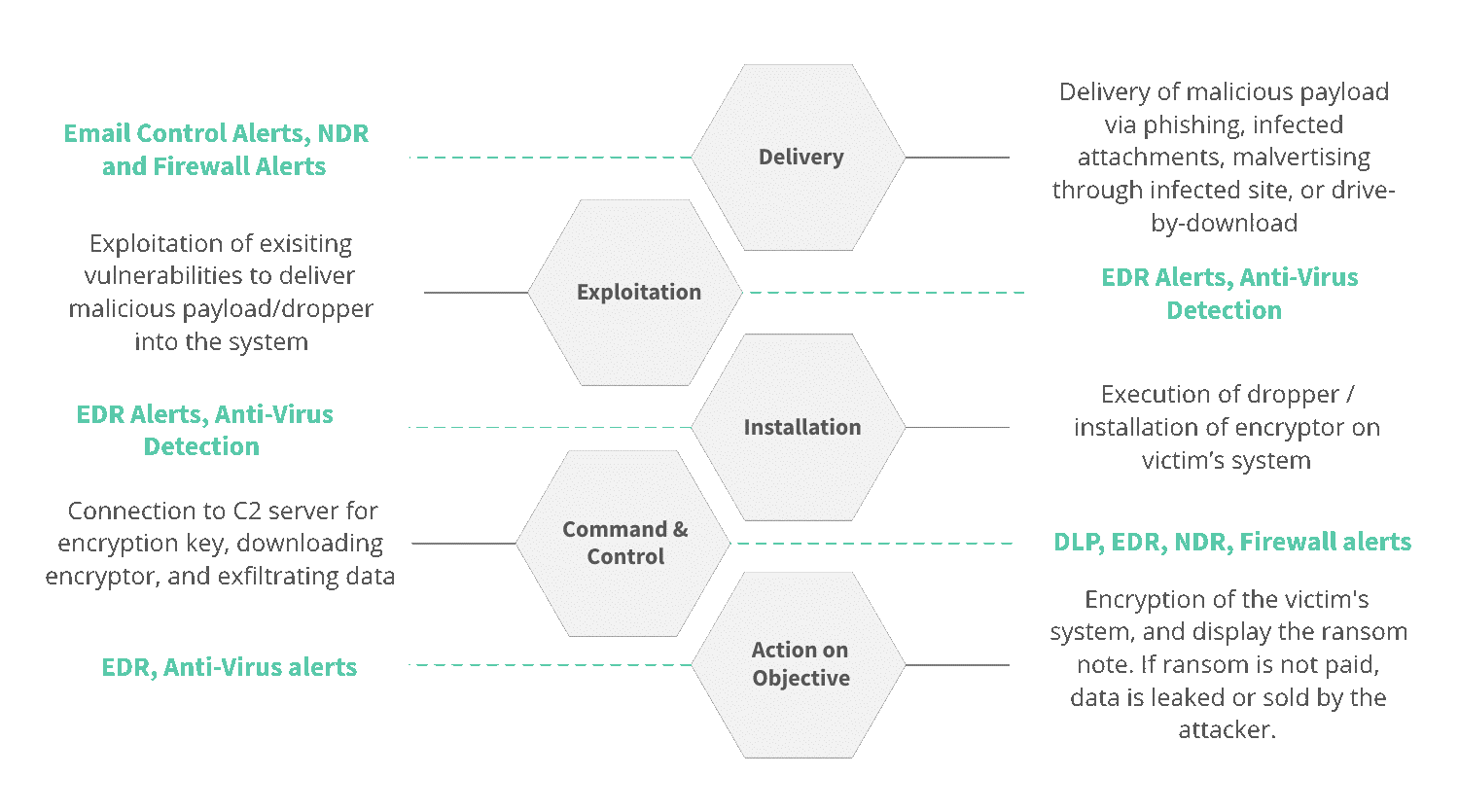

A zsarolóvírusok életciklusa és a kibontakozásukat gátló lehetőségek (forrás: Sirp.io)

2020 egyik aggasztó trendje a dupla zsarolás (double extortion). A taktikával újabb szintet visznek a hackerek a ransomware-ek jelentette fenyegetésbe. A mára bevetté vált gyakorlat szerint az adatok titkosítása előtt érzékeny adatokat mentenek le a támadók, és ezen információk nyilvánosságra hozásával zsarolják a markukba került szervezeteket, növelve azok fizetési hajlandóságát.

Ennek egyik kiemelkedő példája az Emotet nevű kártevő, mely egy időben az összes, szervezeteket ért fertőzés 5 százalékáért volt felelős. A fejlett, önmagát terjesztő, moduláris felépítésű trójai, elhagyva banki gyökereit, ártó kampányok futtatására, más malware-ek terjesztésére állt rá. Üzemeltetői az ellenőrzésük alá került gépeken található információkat értékesítik, és, mivel az áldozatok már amúgy is fertőzöttek, ezért sokkal kevésbé védettek egy újabb támadással szemben. Ez a zsarolásra alapuló kísérleteket még hatékonyabbá teszi.

Beválik?

Június végén jelent meg az IT-menedzsment szoftvereket fejlesztő Kaseya 2021 IT Operations Report nevű felmérése, melynek tanúsága szerint az IT-szakemberek napjainkban három területre koncentrálnak: az IT-biztonságre, a felhőmigrációra és az automatizációra. A válaszadók 53 százaléka az emailbiztonság, 33 százalék a ransomware elleni védelem szegmensében tervez befektetéseket idén és jövőre.

Attól nem kell tartani, hogy az automatizáció állások megszűnésével jár. A SANS Automation and Integration Survey világszerte, 520 fős mintán végzett, 2020-as eredményei szerint 5 százalék azon szervezetek aránya, ahol a (biztonsági) automatizáció következményeként elbocsátások várhatók. A döntő többség arra számít, hogy létszámcsökkenés helyett jobban ki fogja tudni használni a rendelkezésére álló munkaerőt. Ez egyenes út afelé, hogy a szakemberek magasabb szakértelmet igénylő feladatokra fókuszálhassanak ahelyett, hogy a monoton tevékenységek kötnék le a munkaidejüket és figyelmüket.

Leginkább a behatolásvédelmi, a sebezhetőség-menedzsment és az platformállapot-figyelés területén alkalmazzák szívesen a biztonságautomatizálási lehetőségeket. Azt viszont nem árt észben tartani, hogy az automatizálás nem varázsszer, meg kell találni azokat a pontokat, ahol a leginkább használható és tehermentesítő feladatot lát el. Az újszerű támadásoknál jellemzően inkább a magasan képzett humán erőforrás segít a krízishelyzet legyűrésében, miközben a patch-menedzsment tekintetében remek eredményeket mutat az automatizálás. Az Avast 2019-es, máig aktuális kutatása szerint az összes telepített alkalmazás mintegy 55 százaléka elavult abban az értelemben, hogy egyébként ismert és javított sebezhetőségeket tartalmaz. Ezen egy automatizált frissítési megoldással relatíve könnyen lehet segíteni.

A felmérés arra is fényt derített, hogy a bevezetett módszerek közül melyikkel voltak a leginkább elégedettek a szervezetek. Az első négy helyen szereplő automatizációs területtel – infrastruktúrafelügyelet és -átláthatóság; riasztásfelügyelet és -priorizálás; észlelési, reakció- és megoldási idő; incidenseken való csoportmunka – a válaszadók több mint 60 százaléka elégedett vagy nagyon elégedett volt.

Legkevésbé pedig a belső incidensek kezelésének, a biztonsági workflow-k, az eljárások és felelősök meghatározásának és az úgynevezett éber fáradtság (a túl sok riasztás okozta figyelmetlenség) megszüntetésének automatizálásával voltak elégedettek a válaszadók. Ezeken a területeken 46-41 százalék számolt be pozitív változásról, 23-36 százalék azonban csalódottságának adott hangot.

Az ötlettől az értékteremtésig – az üzleti réteg szerepe az adattudományi működésben

Az adattudomány valódi értéke ott válik láthatóvá, ahol az előrejelzések döntésekké, a döntések pedig mérhető üzleti eredményekké alakulnak. Ehhez azonban tudatos üzleti beágyazásra, mérési keretrendszerekre és következetes visszacsatolásra is szükség van.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak