Ismét új fegyverrel bővülhet a kiberbűnözők arzenálja: jönnek a "fiók előzetes eltérítése" nevű támadások. Mivel életünk jelentős részét online éljük, a felhőben dolgozunk, webes felületen kommunikálunk bankunkkal, szolgáltatóinkkal, ott vásárolunk, ez a támadástípus egyre veszélyesebb lesz.

A szép hivatalos nevén account pre-hijackingnek hívott támadástípust a Microsoft Security Response Center két független kutatója, Avinash Sudhodanan és Andrew Paverd tárta a nagy nyilvánosság elé. A kutatásukat összefoglaló tanulmány elérhető PDF-ben az Arxiv.org-on.

Fiók létrehozása közben csapnak le

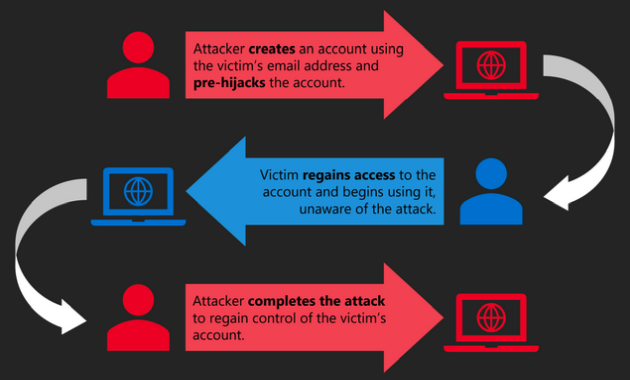

Míg korábban a kiberbűnözők már létező felhasználói fiókokat támadtak, az account pre-hijacking esetében a létrehozás pillanatában próbálják meg kompromittálni a felhasználó hozzáférését. Ez azonban közel sem egyszerű, és minden esetben csak több lépésben hajtható végre. A támadónak ugyanis meg kell jósolnia, hogy a megcélzott személy melyik online szolgáltatást fogja használni, és annak megfelelően kell előkészületeket tennie, írja összefoglalójában a SecurityWeek. A probléma érintheti a külső azonosítási szolgáltatásokkal biztosított identitásokat (FI – federated identity) és a nagy felhőszolgáltatók által alkalmazott single sign-on bejelentkezéseket is.

A két kutató több forgatókönyvet vázolt. Ha a hekker ismeri az áldozat e-mail-címét, azzal létrehozhat egy fiókot, majd ha az áldozat később FI azonosítási szolgáltatás segítségével regisztrál ugyanarra a weboldalra, el lehet téríteni a fiókot. Ha ugyanis az adott weboldal nem képes a két fiók összekapcsolására, mind a támadó, mind az áldozat hozzáfér ugyanahhoz a fiókhoz. Ez fordítva is igaz, tehát ha a támadó regisztrál FI szolgáltatással és az áldozat klasszikus regisztrációval (adja meg nevét, e-mail-címét stb.).

Nem kifejezett pre-hijacking, de a le nem járt munkamenet-azonosítókat is ki lehet használni a fiók eltérítésére. A támadó létrehoz egy fiókot az áldozat e-mail-címével, és fenntart egy hosszú ideig tartó aktív munkamenetet. Amikor a jogos felhasználó visszaállíthatja a jelszót, hogy hozzáférjen a fiókhoz, a támadó nem szakítja meg a munkamenetet. Ha a szolgáltatás sem érvényteleníti a jogosulatlan munkamenetét a jelszó visszaállítását követően, akkor a támadó látja a célpont minden tevékenységét.

Az account pre-hijacking általános folyamata (forrás: SecurityWeek)

A támadó létrehozhat egy fiókot az áldozat e-mail-címével, amihez hozzáadhat valamilyen "trójai" elemet, például egy másodlagos címet vagy telefonszámot, ahová jelszó-visszaállítási vagy egyszeri hitelesítési linkeket kérhet.

A vizsgált szolgáltatások közel fele sérülékeny

A kutatók 75 népszerű szolgáltatásnál megnézték azt is, hogy működnek-e a gyakorlatban az általuk kidogozott elméleti forgatókönyvek. Kiderült, hogy 35 szolgáltatás sebezhető, akár több támadási móddal is. Olyan online oldalak szerepelnek a potenciális célpontok között, mint a Dropbox, az Instragram, a Wordpress.com vagy a Zoom.

Az érintett szolgáltatókat már tavaly értesítették, de valószínűsíthetően bőven van még sebezhető szolgáltatás. Bár a módszerek felhasználhatók egyes felhasználók ellen is, a kutatók úgy vélik, hogy igazán szervezet elleni támadásra ideálisak. Ha például a támadók kiderítik, hogy egy szervezet tervezi egy online szolgáltatás bevezetését, már az előtt megkezdhetik az előkészületeket kiszivárgott mailcímek segítségével, mielőtt a tényleges bevezetés megkezdődne. És egy alkalmas e-mail-címért nem is kell messze menni, sokszor egy sima kereséssel kideríthető, hogyan képezik az adott szervezetnél az elektronikus levélcímeket.

Mint a SecurityWeeknek mondták, ennek a sérülékenységnek általában az az oka, hogy a szolgáltatások egy része nem ellenőrzi, hogy a felhasználó valóban birtokolja-e a megadott azonosítót (pl. e-mail-cím, telefonszám), mielőtt engedélyezné a fiók használatát. Más szolgáltatásoknál van ilyen ellenőrzés, ám annak megtörténte előtt már hozzá lehet férni a fiók egyes funkcióihoz. Ez javíthatja a használhatóságot, ám a tanulmány alapján igencsak növeli a sebezhetőséget.

Produktivitás mint stratégiai előny: mit csinálnak másként a sikeres cégek?

A META-INF által szervezett Productivity Day 2026 idén a mesterséges intelligencia és a vállalati produktivitás kapcsolatát helyezi fókuszba. Az esemény középpontjában a META-INF nagyszabású produktivitási kutatásának bemutatása áll, amely átfogó képet nyújt a magyar vállalatok hatékonyságáról és működési kihívásairól.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér