Márciusban fedezte fel a Trend Micro, aztán az ESET kutatóinak sikerült visszafejtő eszközt készíteni hozzá. A Petya ennek ellenére igencsak jól tarolt, különösen az után, amikor a nyáron elkezdett a Mischa nevű károkozóval karöltve dolgozni.

Az eredeti zsaroló valójában nem titkosított, csak egy kikényszerített kékhalál után meggátolta a Windows indítását. A Mischa azonban már a titkosítást is megcsinálta, és így párban már tényleg nagyon veszélyesek voltak. Aztán mintha eltűntek volna a színről. Eddig.

Új név, új tudás

A közelmúltban ugyanis új néven ismét felbukkant. Immár Goldeneye néven veszélyezteti a gépeket. Elsősorban német nyelvű e-mailekben terjed, ennek megfelelően főleg Németországban. De mint a Biztonságportál írja, ez bármikor megváltozhat, tekintve, hogy a levél szövegét bármikor ki lehet cserélni.

Az e-mailban van két csatolmány: egy PDF formátumú dokumentum és egy makrókat tartalmazó Excel fájl. Itt most ez utóbbi érdekes, ugyanis azon keresztül támad a vírus. Amikor a felhasználó meg akarja nyitni a Excel fájlt, az kéri a makrók engedélyezését. Ilyenkor indul a Petya, illetve most már Goldeneye támadása: dekódolja a fájlban található base64 kódolású karaktersorozatokat, és létrehoz egy végrehajtható (.exe) fájlt a Temp mappában. Azt a -exe-t indítja el aztán a tényleges károkozáshoz.

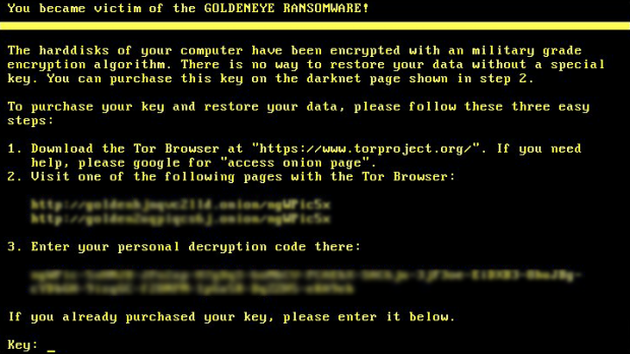

Először úgy módosítja az MBR-t (Master Boot Record), hogy az megakadályozza a Windows újbóli elindulását. A következő lépésben pedig titkosítja az állományokat. Ha a titkosítás lefutott, újraindítja a számítógépet, és megjeleníti az üzenetét egy szöveges képernyőn: a Tor böngésző segítségével fel kell keresni egy weboldalt, és azon keresztül ki kell csengetni ezer dollárnyi bitcoint.

Nem fog örülni, ha a Windows újraindulása után ez a képernyő fogadja

És hogyan lehet védekezni? Természetesen leginkább megelőzéssel. És ha már megtörtént a baj? A biztonsági szakemberek szerint eszünkbe ne jusson fizeti, még akkor sem, ha úgy látjuk, az az utolsó mentsvárunk. A legfontosabb okokat sokszor leírtuk: nincs garancia, hogy fizetés után megkapjuk a titkosítást feloldó kulcsot, ráadásul még szponzoráljuk is a kiberbűnözőket.

A körültekintő és megfontolt géphasználattal, valamint a rendszeresen elkészített/frissített biztonsági mentésekkel sok kellemetlenségtől menekülünk meg.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak