A némileg a "McAfee-sodás" útján elindult Eugene Kaspersky cége csak úgy ontja magából a különböző jelentéseket. Nem telik el hét, hogy ne adnának ki valamilyen felmérést vagy jelentést egy súlyos nemzetközi incidensről, olykor akár többet is. Ha valaki szereti a szaftos IT-biztonsági sztorikat, már csak azokért is érdemes időnként meglátogatni a SecureList oldalt, ahol a Kaspersky közzéteszi ezeket.

Ügyes húzás, ráadásul jól is tálalják a témákat, sokszor leegyszerűsítve a jó és a rossz globális küzdelmére, kidomborítva, hogy ők természetesen a jó oldalon állnak. Persze, hogy mi a jó oldal, arról már megoszlanak a vélemények. A Bloomberg idén tavasszal közölt például egy összeállítást, amelyben az IT-biztonsági cég és az orosz titkosszolgálat összefonódására célozgatott – amit persze maga Kaspersky hevesen cáfolt.

Tanulmány az orosz hanckerekről

Kétségtelen ugyanakkor, hogy Kasperskyék jól és gyorsan dolgoznak, a maguk területén az egyik legdinamikusabb csapat. És bár a kutatásaikban gyakran csak a címben tudják érvényesíteni a bombasztikusságra törekvést, amit lapos statisztikai tények közlése követ, érdemes odafigyelni arra, amit írnak – már csak kremlinológiai szempontokból is. Kevés kétségünk lehet ugyanis afelől, hogy a ma is folyó kiberháborúban hova húzna a Kaspersky Lab – meg persze afelől is, hogy hova a FireEye (amely pedig állítólag a CIA-val ápol bensőséges kapcsolatokat).

Éppen ezért érdekes olvasmány a Kaspersky Lab novemberi tanulmánya a bankszférára koncentráló orosz kiberbűnözői csoportokról. A tanulmányról a Biztonságportál készített rövid összefoglalót.

A tanulmány készítői három év tendenciáit vizsgálták.

2012 és 2015 között a bűnüldöző szervek több mint 160 embert tartóztattak le Oroszországban, és a vele szomszédos országokban. Mindannyiukat pénzügyi csalással gyanúsították meg. A Kaspersky Lab munkatársai (a Computer Incidents Investigation csapat) 330 incidens feltárásában működött közre. Ezek többségének (95 százalék) célja vagy közvetlenül pénzlopás, vagy pénzügyi adatok ellopása volt.

Ezekkel a támadásokkal összesen mintegy 790 millió dollárt szereztek a bűnözők, többségét, megközelítőleg 500 milliót külföldről. Ha ehhez hozzáadjuk a év elején publikált Carbanak-ügyet, az összes zsákmány meghaladja a 1,7 milliárd dollárt. A Carbanak támadást hátterében állókat még nem sikerült lekapcsolni. (A trójai mögött álló csapat elsősorban pénzügyi tranzakciókra, például az ATM-es aktivitásokra ment rá, és elvittek mindent, amit tudtak. Még videofelvételeket is elloptak, hogy a felhasználók profilját minél jobban képesek legyenek reprodukálni.)

Közkatonák és főnökök

A tanulmány mintegy ezer főre becsüli azok számát, akik valamilyen szinten bekapcsolódtak a vizsgált időszakban a támadásokba. Közülük mintegy 20 olyan személyt azonosítottak, akik irányítók voltak. Róluk tudni azonban a legkevesebbet, mivel többségük mind a mai napig szabadlábon van.

Jelenleg öt, elsősorban pénzügyi területen aktív csoport tevékenységét követik kiemelt figyelemmel. Ezek a csoportok tíz és negyven közötti létszámmal dolgoznak, és Oroszországon túlra is kiterjed a tevékenységük. Az USA és Ausztrália mellett főleg európai államokban bukkant fel tevékenységük nyoma: Franciaországban, Nagy-Britanniában, Németországban és Olaszországban. A Kaspersky egyik szakértője szerint egyébként a külföldi jelenlét csak erősödni fog, hiszen a rubel leértékelődése is külföldre tereli az orosz kiberbűnözőket.

Szabályos vállalat felépítés

A jelentés egyik legérdekesebb része, hogy kezd kirajzolódia egyfajta alternatív munkaerőpiac az alvilágban, ahol legalább olyan jól fizetnek az informatikai szakembereknek, mint a hivatalos munkaerőpiacon. Vannak "állandó alkalmazottak" fix fizetéssel, és vannak bedolgozók, aki egy-egy részfeladatot végeznek el alkalmi jelleggel, egyes menedzserek pedig sikerdíjért dolgoznak.

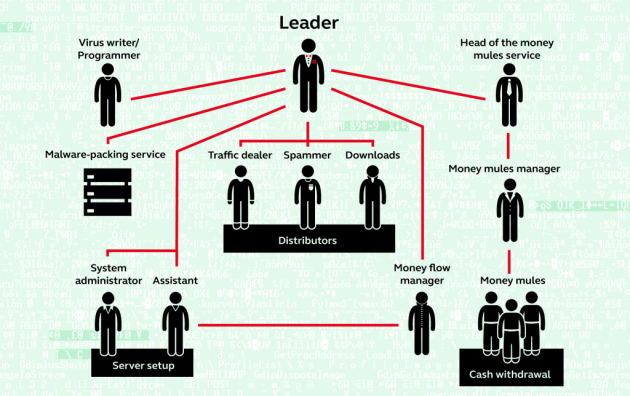

A csapatok felépítése nem hierarchikus: mindenki a csoport vezetőjével áll kapcsolatban, és az egyes részterületek párhuzamosan, de egymástól elszigetelten futnak (lásd az ábrát). Viszont egy jó kis fejlesztőcég minden feladatköre megvan egy ilyen csoportban. Vannak fejlesztők, akik leprogramozzák a vírust, vannak tesztelők, akik tesztelik a funkcionalitását. A webfejlesztők – ők jellemzően alkalmilag bedolgozó "távmunkások" – felelnek az adathalász honlapok és a hamis felhasználói felületek fejlesztéséért.

A pénzügyi visszaélésre szakosodott kiberbűnöző csapat felépítése

(Forrás: Kaspersky Lab/SecureList)

Aztán ha elkészült az arzenál, színre lépnek a terjesztők. Az ő feladatuk, hogy az adott károkozó program a lehető legtöbb emberhez eljusson a megcélzott körből. Erre egyébként már van jól kiépült szolgáltatói hálózat is.

Szintén alkalmai jelleggel alkalmaznak a csoportok hackereket, elsősorban akkor, ha célzottan kell egy rendszerbe bejutni. A hackerek kellően keresettek – és persze jól fizetettek –, így ritkán lesznek állandó csapattagok.

Vannak rendszergazdák, akiknek az a feladatuk, hogy biztosítsák az infrastruktúra – például a vezérlő és felügyeleti szerverek – üzemképességét. De még arra is alkalmaznak külön embert, aki telefonon például social engineering jellegű hívásokat végez. Erre vannak már szakosodott vállalkozások is.

Külön csoport foglalkozik a pénz tényleges ellopásával. Ennek a csapatnak a legfontosabb tagja az ún. money flow menedzser. Nem irányít, inkább szakértői feladatot lát el. Ismeri a csalás ellen védő rendszerek működését, és azt is tudja, hogyan lehet azokat megkerülni. Ő a csapat egyetlen tagja, aki általában nem fix fizetésért, hanem jutalékért dolgozik.

Szükségszerűen kialakult az "alternatív" feketegazdaság

Mint azzal korábban is foglalkoztunk, mára gyakorlatilag egy teljes gazdaság alakult ki a kiberbűnözés körül. Vannak eszközfejlesztők, egyes részterületeket, például a spamterjesztést vagy a botnetet szolgáltatásként kínáló vállalkozások…

Mindez szükségszerűen hozza magával a vállalatszerű működést a kiberbűnözői csoportoknál. Ez azt is jelenti, hogy a szervezettség sokkal magasabb fokával kell számolniuk a védelmi cégeknek és a felhasználóknak egyaránt.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak