Több kritikus pontra is rávilágít a biztonsági piacon érdekelt CrowdStrike nemrégiben közzétett éves jelentése. A State of Application Security Report számai ugyan csak 400 egyesült államokbeli biztonsági szakember válaszain alapulnak, feltételezhető, hogy a világ más részein sem sokkal rózsásabb a helyzet.

Az anyag egyik megállapítása szerint ahogy nő a szoftverprojektek száma, a fejlesztőcsapatok száma és a telepítés gyakorisága, úgy nő a szervezeten belül használt programozási nyelvek száma is. Ahol havonta csak néhány telepítés történik, ott az összességéven használt nyelvek átlagos száma nem éri el a 3,4-et, miközben a napi aktivitást produkáló szervezeteknél ez a mutató meghaladja az 5,4-et is.

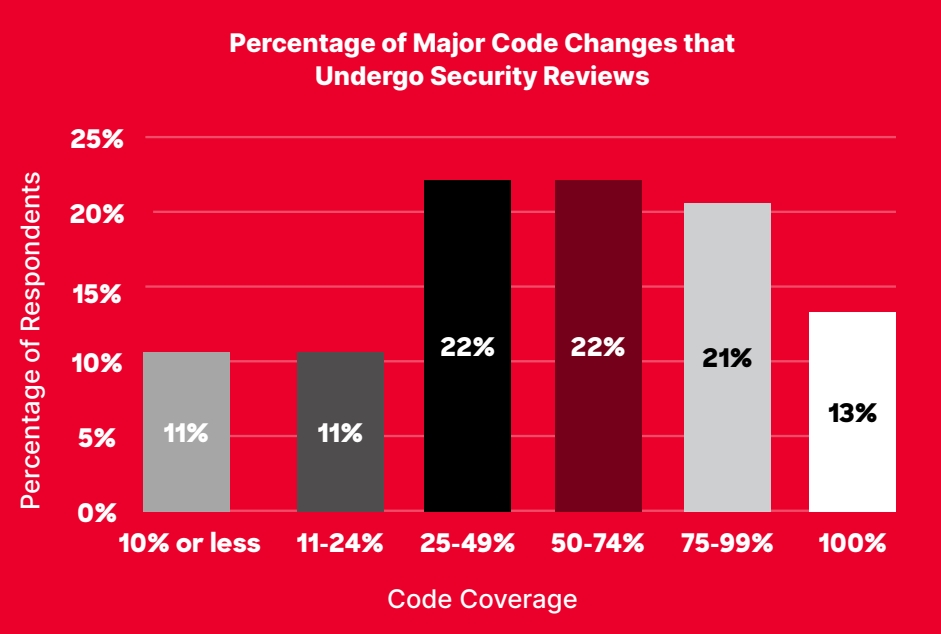

További probléma, hogy elsősorban az üzleti oldalról érkező nyomás miatt sok helyen megfigyelhető egyfajta frissítési kényszer, a kvázi folyamatos update-ekkel viszont láthatóan képtelen lépést tartani a biztonsági részleg. A válaszok alapján a CrowdStrike arra jutott, hogy a jelentősebb kódváltozással járó alkalmazásfejlesztések mindössze 54 százalékánál történik meg a szoftver kiberbiztonsági felülvizsgálata.

Biztonsági ellenőrzések aránya az alkalmazások komolyabb kódváltozásánál (forrás: CrowdStrike)

Ahogy a fenti oszlopokból is kitűnik, a legtöbb szervezetnél csak nagyjából a kódsorok felét tudják átnézni biztonsági szempontból. Ennek egyik oka az, hogy ezek a felülvizsgálatok meglehetősen időigényesek, az idő pedig pénz, amiből jellemzően nincs végtelen egység készleten. Csak nagyjából a vállalatok ötödénél tudnak egy nap alatt végezni ezzel, míg a válaszadók szűk fele szerint tipikusan 1-3 napot vesz mindez igénybe. A többieknél pedig ennél is tovább tart a procedúra.

A biztonsági vezetők 61 százaléka szerint az egyik legnagyobb kihívást az jelenti a fejlesztői csapattal való közös munka során, hogy meghatározzák a javítandó, ellenőrizendő dolgok prioritását, szintén sokan (55%) említették a nem megfelelő vizibilitást, továbbá 52 százalékan tarják hátráltató tényezőnek a "rosszul összehangolt eszközöket/technológiát".

Kritikus lassúság

A riport egyik legfontosabb megállapítása, hogy a leterhelt biztonsági csapatok nem képesek időben reagálni a súlyos, azonnali beavatkozást igénylő incidensekre. A válaszadók mindössze 30 százaléka nyilatkozta, hogy a kritikus minősítésű biztonsági problémákat 12 órán belül képesek megoldani. A szervezetek több mint negyedénél viszont jellemzően több mint 3 napot vesz igénybe a megfelelő reagálás.

A kutatás összefoglalójában a fentieket úgy interpretálták a szakértők, hogy "az alkalmazások és az API-k nem elég biztonságosak”, és mivel a támadók nem lazsálnak, "elengedhetetlen, hogy a szervezetek megerősítsék az alkalmazásbiztonsági helyzetüket”. Szerencsés egybeesés, hogy erre pont van egy szakajtónyi terméke és szolgáltatása a jelentést készítő biztonsági cégnek...

Produktivitás mint stratégiai előny: mit csinálnak másként a sikeres cégek?

A META-INF által szervezett Productivity Day 2026 idén a mesterséges intelligencia és a vállalati produktivitás kapcsolatát helyezi fókuszba. Az esemény középpontjában a META-INF nagyszabású produktivitási kutatásának bemutatása áll, amely átfogó képet nyújt a magyar vállalatok hatékonyságáról és működési kihívásairól.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér