Már az év közepén látszott, hogy idén a felhős biztonsági terület lesz a globális IT-piac leggyorsabban növő szegmense. A Gartner egy júniusi jelentésében azt jósolta, hogy a felhőalapú biztonságra fordított kiadások idén 24 százalékkal nőnek. A bővülés valós mértékét jövő tavasszal tudjuk meg, de az már az eddigi eredményekből is látszik: jelentősen nőtt az érdeklődés a felhős biztonsági megoldások iránt. Alapvetően kezd átalakulni az a szemlélet, amelynek az alapelve: a biztonság a hardverrel kezdődik. Ma a CISO-k jelszava inkább ez lehetne: a biztonság a felhővel kezdődik.

A változások oka

A vállalati informatika még mindig egyfajta átmeneti állapotban leledzik. Miközben a különböző törvényi előírások (compliance) szigorodnak (az Európai Unióban például a GDPR-nek, majd az idén életbe lépő NIS2-nek is volt ilyen hatása), az optimalizációs lehetőségek miatt egyre több szervezetnél kerül túlsúlyba a saját, helyben üzemeltetett IT-rendszerekkel szemben a felhő. Ebben persze a Microsofttól az Oracle-ön át az SAP-ig a piac meghatározó szállítóinak is benne van a kezük, amennyiben legújabb fejlesztéseikhez már szinte csak felhős szolgáltatásként teszik elérhetővé.

Látva a szállítói hozzáállást, nem vállalt túl nagy kockázatot a Gartner, amikor a fentebb már idézett előrejelzésében azt jósolta, hogy 2027-re a vállalkozások több mint 70 százaléka használ kisebb-nagyobb mértékben valamilyen iparági felhőplatformot üzleti lehetőségeinek javítására. És ami ezt a jóslatot igazán figyelemreméltóvá teszi, hogy tavaly arányuk mindösszesen 15 százalék volt.

Ennek pedig egyenes következménye, hogy a vállalatoknak többet kell költeniük a felhős biztonságukra is: adataik védelmére, az alkalmazásbiztonságra és az infrastruktúra-biztonságra egyaránt.

Mire készülhetnek a CISO-k?

A trendre a biztonsági cégek már reagáltak: az autorizációtól és autenetikációtól a titkosításon és a hozzáférés-kezelésen át a workloadok biztonságáig mindenre kínálnak felhős megoldást, ahogy a fenyegetésészlelésre, a kockázatkezelésre, a naplózására (és naplóelemzésre) is. Ez jó hír a CISO-knak.

De van egy rossz hír is: a támadások és a támadási faktorok száma egyaránt nő. Az új helyzet a korábbi támadási módszerek előtt eddig nem ismert vagy csak elméletileg létező lehetőségeket nyit. Hogy csak egy példát említsünk: a konténertechnológiák a felhős környezetekben sok esetben megkönnyíthetik a támadók számára a sebezhetőségek kihasználását és az érzékeny információkhoz való hozzáférést. Az ok eredendően persze nem a technológia gyengeségében keresendő, sokkal inkább a rendszerek komplexitásának növekedésében. Egyaránt a komplexitás irányába hat a többfelhős környezetek és a generatív mesterséges intelligencia térhódítása.

A biztonsági megoldásszállítók válasza erre a natív felhős alkalmazásvédelmi platform (cloud-native application protection platform, CNAPP), amely adatalapú védelmet biztosít. A CNAPP védelmi koncepciójának lényege, hogy a biztonsági szint emeléséhez több felhőalapú eszközt és adatforrást egyesít. A védelem hatékonyságának javításához ezek a platformok egyre nagyobb mértékben támaszkodnak az automatizálásra. Jellemzően kínálnak hozzájuk felhőbiztonsági helyzetkezelő (CSPM, cloud security posture management) eszközöket, esetleg felhőalapú munkaterhelés-védelmi platformot (CWPP, cloud workload protection platform) és így tovább.

A CNAPP-ok funkciókínálata folyamatosan bővül. Képesek többek között futásidejű fenyegetésészlelésre, a szoftverek alkotóelemeinek elemzésére. Szakértők szerint a CNAPP eszközök legfőbb előnye azonban az, hogy lehetőséget adnak a szervezeteken belül felmerülő különféle biztonsági igények konszolidálására, és a biztonsági szint folyamatos és gyors emelésére. Ma talán ezek a platformok felelelnek meg leginkább a DevSecOps igényeinek, amit a szervezetek sok esetben az üzleti igények gyorsabb kiszolgálása miatt vezettek be.

Egy új problémakör: generatív MI

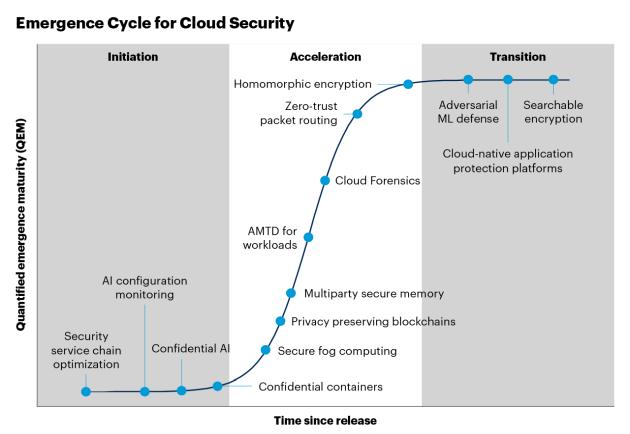

A CNAPP koncepció jegyében fejlesztett biztonsági megoldások egy része gyorsan reagált az alapvetően már felhős technológiaként megjelent generatív mesterséges intelligencia terjedésére, illetve a technológia generálta kockázatokra. A Gartner azonban arra is figyelmeztet (lásd a lenti ábrát), hogy a MI-hoz kapcsolódó fejlesztések még épp hogy elindultak.

A biztonsági megoldások fejlődési ciklusa (forrás: Gartner)

Számos olyan, egyébként már ismert támadási vektort újul meg a technológiai révén, hogy régebbi módszerekkel szinte felismerhetetlen. De talán ennél is fontosabb, hogy az MI minden eddiginél lejjebb vitte a belépési küszöböt a kiberbűnözésben. Nézzünk néhány példát!

A generatív MI hatékony kódolási támogatást nyújt olyan kártékony kódok kifejlesztéséhez, melyek megkerülik a védelmi vonalakat. Vagy: a mesterséges intelligencia elképesztően hatékony adathalász e-maileket generál, és olyan social engineering sémákat épít fel (pl. mélyhamisítás segítségével), hogy biztonságtudatos felhasználó legyen a talpán, aki kapásból azonosítja a támadási kísérletet. Sőt, MI-alapú eszközökkel automatizálható a sérülékenységek feltárása, ami segít a fejlesztőnek – és segít a támadónak.

A legnagyobb veszélynek azonban ma sokan az ún. MI-mérgezést (AI poisoning) tartják. Ha a támadónak sikerül manipulálni a modellek képzési adatait, akkor olyan elfogultságokat vihet a rendszerbe, ami a modellre épülő összes alkalmazás integritását veszélyeztetheti.

Az arzenál kész, és várja az éles bevetést

Ezek már nem csak elméleti lehetőségek. A támadók gazdag fegyverkészletből választhatnak, figyelmeztet a felhős biztonságra szakosodott Radware. Bizonyos esetekben elég egy kis kutakodás a GitHubon, és számos olyan toolt találunk, amely például sebezhetőségek keresésére, behatolástesztelésre vagy épp modellek képzésére használható – és természetesen nem csak jó célokra. Vannak például olyan eszközök, melyekkel kifejezetten gépi tanulási rendszerek sebezhetőségeit lehet feltárni. Azoknak a szakmai fórumoknak a tartalmából pedig nem csak a hivatalos fejlesztők okulhatnak, ahol MI-rendszerek támadási lehetőségeiről osztják meg egymással tapasztalataikat megelőzési céllal.

És még egy fontos elem: az MI előhívta biztonsági kihívások nem kizárólag az MI-alapú rendszerekre jelentenek veszélyt. A módszerek a legfrissebb és a legacy rendszerek támadására egyaránt használhatók.

Ez a cikk független szerkesztőségi tartalom, mely a Clico Hungary támogatásával készült. Részletek »

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak