Nem könnyű szemfényvesztéssel átverni egy bűvészt, de valószínűleg nem is lehetetlen. Valami hasonló lehetett annak az állami eredetű kibertámadásnak a kiinduló gondolata, amelyre a Google témára specializált csapata figyelmeztetett. A Threat Analysis Group (TAG) jelentése szerint Észak-Koreához kötődő hekkerek szisztematikusan próbáltak olyan biztonsági szakértők bizalmába férkőzni, akik sérülékenységekkel kapcsolatos kutatásokat folytatnak.

Kamu kamu hátán

A hónapok óta tartó "hadjárat" folyamán a hekkerek különböző cégek és szervezetek munkatársait igyekeztek behálózni változatos módokon és számos platformon. A kiindulópontot egy kamu információbiztonsági blog felépítése adta, amelyre aztán biztonsági kutatóknak tűnő, szintén hamis twitteres fiókokkal kezdtek hivatkozni. A blog ismert sérülékenységek elemzése mellett "vendégposztokat" is tartalmazott valódi biztonsági kutatóktól - igaz, erről utóbbiak nem tudtak és nem is adtak engedélyt rá.

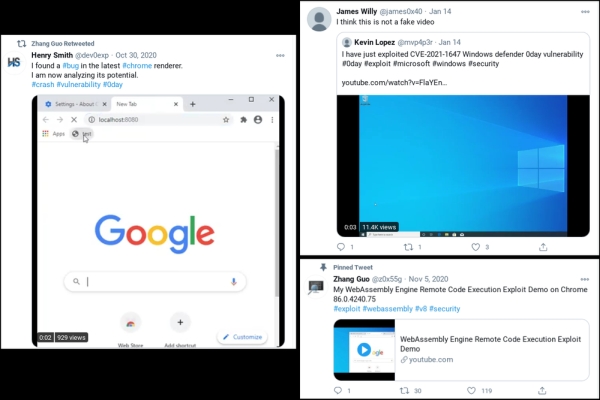

Példák a közösségi csatornákon folyó megtévesztési kampányra (forrás: Google)

A megtévesztési művelet keretében még különböző sérülékenységek sikeres exploitjáról is készítettek videókat. Ezekkel kapcsolatban a Google szakértői egy esetben biztosan megállapították, hogy kamu akciót mutat a felvétel. Ezt egyébként a YouTube-on közzétett videó több hozzászólója is felvettette, mire a koreaiak egy másik twitteres fiókjuk aktivizálásával bizonygatták a látottak valódiságát.

Pofátlan módszerek

Maga a lényeg, a biztonsági szakértők behálózása pedig olyan arcátlan módon zajlott, hogy arra még nem volt példa. A célpontokat a támadók magukat biztonsági kutatónak kiadva keresték meg különböző közösségi platformokon (Twitter, LinkedIn, Telegram, Discord, Keybase), illetve néhány esetben elektronikus levélben.

Ha sikerült az elsődleges kapcsolatfelvétel, a kiszemelt áldozatot közös munkára igyekeztek rávenni. Az ehhez szükséges Visual Studio Projectbe viszont olyan elemeket építettek, amelyekkel a gyanútlan célpont gépén tudtak hátsó kaput nyitni, és így hozzáférni annak értékes tartalmához.

Amennyiben a fentieket nem sikerült elérni, a koreaiaknak volt még egy másik adu is a zsebében. Az említett kamu blog ugyanis önmagában egy fegyverként funkcionált, mivel annak meglátogatása is elegendő volt ahhoz, hogy a hekkerek beférkőzhessenek az érdeklődést mutató áldozatok rendszerébe. Különösen riasztó az ügyben, hogy a Google biztonsági szakemberei sem tudják pontosan, miként volt képes az oldal egy teljesen frissen tartott Windows 10-et és Chrome böngészőt futtató gépet megfertőzni. Ez arra utal, hogy a támadók egy még felfedezetlen biztonsági hibát használtak ki.

A Google figyelmeztetését követően több biztonsági szakértő is megerősítette, hogy a felsorolt álfelhasználók közül megkereste egyik vagy másik, ugyanakkor nyilatkozataik alapján őket nem sikerült lépre csalni. Ez persze érthető, mivel azzal valószínűleg egy kibervédelmi kutató sem szívesen állna a világ elé, hogy naivitása miatt maga is áldozattá vált.

Produktivitás mint stratégiai előny: mit csinálnak másként a sikeres cégek?

A META-INF által szervezett Productivity Day 2026 idén a mesterséges intelligencia és a vállalati produktivitás kapcsolatát helyezi fókuszba. Az esemény középpontjában a META-INF nagyszabású produktivitási kutatásának bemutatása áll, amely átfogó képet nyújt a magyar vállalatok hatékonyságáról és működési kihívásairól.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér