Meglehetősen lehangoló eredményre jutottak a Palo Alto Networks biztonsági cég munkatársai legújabb elemzésükben. A Unit 42 Cloud Threat Report hetedik kiadása több mint 1300 szervezet és összesen nagyjából 210 ezer cloudos fiók, előfizetés és projekt munkaterheléseinek vizsgálatát sűriti egybe.

Az elemzés messze legsarkosabb megállapítása, hogy a biztonsági csapatoknak átlagosan 145 órára, azaz bő hat egész napra van szükségük egyetlen biztonsági riasztás megoldására. A szakértők ezzel kapcsolatban felhívják a figyelmet arra, hogy ez a tempó bőven kevés ahhoz, hogy egy szervezet infrastruktúráját megfelelő szinten védjék a potenciális visszaélésekkel szemben. Ez már csak azért is igaz, mert a támadók egy-egy újonnan felfedezett sebezhetőséget nem napokon, hanem jellemzően órákon, extrém esetben akár perceken belül igyekeznek kihasználni.

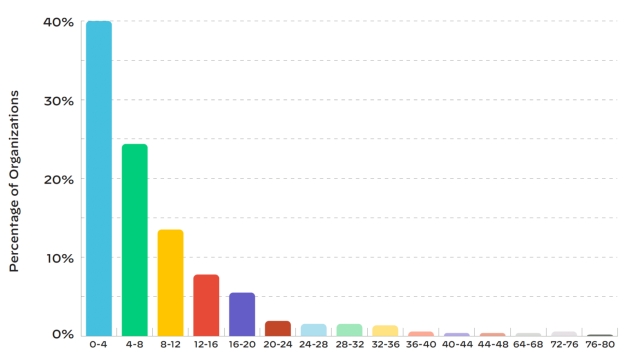

Egy biztonsági riasztás kezeléséhez szükséges átlagos idő a vizsgált szervezeteknél (napokban)

Amint a tanulmányból származó fenti grafikon is mutatja, azért az legalább pozitívumként értékelhető, hogy a szervezetek 40 százalékánál néhány napon belül sikerül a riasztásokat kezelni. A vizsgált körben azonban bőven akadtak olyan cégek, ahol hónapon túl, sőt hónapokon keresztül is elhúzódhat ez a folyamat.

Hosszú annak sora

A gyakorlati esetek vizsgálatán nyugvó jelentés a lassúság mellett egy sor további problémás területre is rámutat. A legtöbb szervezet például egyáltalán nem él a többfaktoros hitelesítés jelentett extra biztonsági réteg előnyeivel. A vállalatok 76 százaléka például nem igényel ilyesmit azon felhasználók esetében, akik nyilvános interneten keresztül jelentkeznek be a cég felhőkezelő felületére, 58 százalékuk pedig még admin jogokkal rendelkező felhasználóknál sem tartja ezt szükségesnek.

Végezetül az sem éppen hízelgő adat, hogy az elemzés során a nyilvánosan hozzáférhető felhős tárolók 63 százalékában érzékenynek minősíthető vállalati információkat azonosítottak a szakemberek.