A modern Wi-Fi hálózat nem csak gyors böngészést nyújt, hanem a rádiójel változásainak mérésével az ujjak mozgását is fel tudja fedni. Ezzel pedig nem kívánt, érzékeny információk szivároghatnak ki; okostelefon-képernyőzárat feloldó ujjmozdulatok, banki azonosítást igénylő PIN-kódok, belépőjelszavak stb.

Erre világított rá a Shanghai Jaio Tong Egyetem, a bostoni Massachusetts Egyetem és a Dél-Floridai Egyetem kutatóiból álló csoport. Bemutatójuk szerint a rádiójelek elemzésével magáninformációk tárhatók fel, és ehhez csupán egyetlen, ártalmas célokból létrehozott Wi-Fi hotspotra van szükség. Állításuk szerint 81,7 százalékos arányban tudták felismerni a hotspot közelében bevitt jelszavakat, miután kellően nagy mintán tanították a rendszert.

Mimózalelkű Wi-Fi

A támadás egyébként primitív vezetékmentes hálózati konfiguráció esetén nem működik, pusztán egyetlen antenna nem elegendő hozzá. A technika ugyanis a többantennás MIMO (Multiple-Input, Multiple-Output) jelátvitel-gyorsító eljárásban alkalmazott sugárformázásra támaszkodik. Az angol terminológiában beam-forming néven ismert technikát vezérlő szoftver az antennák közötti kis fáziskülönbségeket használja jelerősítésre egyes irányokba, és jelkioltásra más irányokba.

Ezt a módszert aknázták ki a kutatók; a felhasználó kezének mozgása által a Wi-Fi sugárzásban keltett apró változásokat tudták mérni vele. „When CSI Meets Public WiFi: Inferring Your Mobile Phone Password via WiFi Signals” tanulmányukban rámutattak, hogy az okostelefonhoz közeli kéz- és ujjmozdulatok egyedi interferenciát okoznak a többsávos jelekben, ez az interferencia pedig észlelhető a csatornaállapot-információ (Channel state information, CSI) elemzése révén.

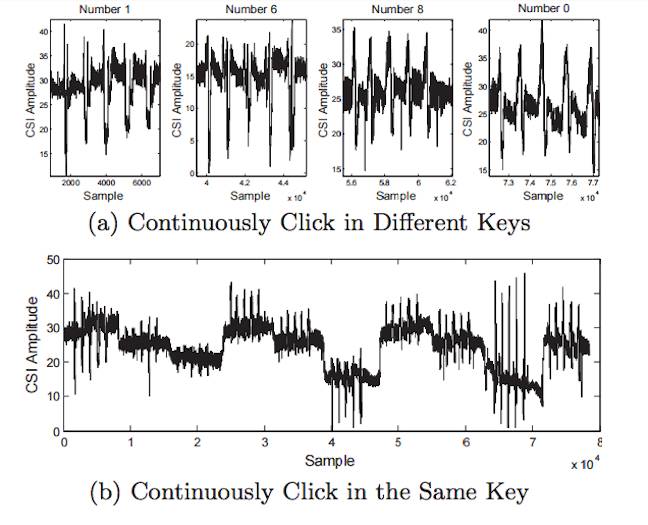

Amint az a fenti képen is látszik, ha a támadó rögzíti a CSI értékeket, akkor előbb-utóbb felismerhető, hogy a megtámadott személy mikor nyomkod eltérő (A) vagy azonos (B) billentyűket. Ehhez persze szükség van arra, hogy a célpont CSI-t küldjön az állomáshoz, amit a támadó egy ICMP kérés áldozathoz való eljuttatásával ér. Ugyanis erre az utóbbi egy ICMP választ küld; amelyből, ha másodpercenként 800 csomagot sikerül megszerezni, már nagy valószínűséggel fel lehet ismerni a felhasználó kézmozdulatát.

Van megoldás

A jelelemzés hatékonyságának javításához a kutatók egy panelantennával módosították a Wi-Fi bázisállomást, így növelve érzékenységét. Emellett létrehozták a HTTPS munkamenet figyelő WindTalker nevű szoftvert, amivel figyelhették a felhasználó aktivitását. Felesleges ugyanis minden pillanatban nyomon követni a kézmozgást, elég csupán akkor, ha kritikus fontosságú adatok bevitele történik, például a célpont webes fizetési oldalt nyit meg (a kísérletben AliPay-t használtak).

Ha már eléggé ráhoztuk a frászt a kedves olvasóra, akkor eláruljuk, hogy szerencsére létezik egy könnyen alkalmazható védelem a technika ellen. Ehhez csupán arra kell rávenni az érzékeny adatok bevitelét igénylő szolgáltatások üzemeltetőit, hogy véletlenszerűsítsék a beviteli felületet. Ha például egy PIN-kódot kell beütni ahhoz, hogy a felhasználó hozzáférjen banki adataihoz, akkor annak nem a megszokott, numerikus billentyűzeten is látható formában kell megjelennie a telefonon, hanem minden egyes megnyitáskor véletlenszerűen összekeverve.

Ebben az esetben ugyanis a támadó hiába rendelkezik az ujjmozgások akár egészen pontos információjával, nem ér el vele semmit, hiszen azt nem tudja, milyen számokat és milyen sorrendben érintett meg a célszemély.

Így újult meg Magyarország leggyorsabb mobilhálózata

Közel 100 milliárd forintos beruházással, a rádiós és maghálózat teljes modernizációjával zárult le a Yettel történetének egyik legnagyobb műszaki fejlesztése.

Cyber Threat Intelligence: üzleti előny a sötét adatokból

Egyetlen kompromittált jelszó. Egy belépési pont, amit már nem használnak. Egy korábbi alkalmazott adatszivárgása. Ezek ma már nem csupán technikai hibák, hanem valós üzleti fenyegetések, amelyek a digitális alvilág piacán előbb bukkannak fel, mint ahogy a cég egyáltalán észrevenné.

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak