Az árnyékinformatika (shadow IT) fogalma a szervezetek hivatalos IT-infrastruktúrája mellett spontán kialakuló, másodlagos rendszereket takarja, amelyek jellemzően a felhasználók saját, különutas megoldásaiból állak össze. Az ilyen eszközök és szolgáltatások használata csak a legritkább esetben tekinthető szabályosnak, mégis sok esetben kényszerűen megtűrt jelenségről van szó. Az árnyékinformatika hosszú ideje állítja komoly kihívások elé a vállalatok informatikai szervezeteit, az új technológiák pedig ezt is egyre újabb szintre emelik. Különösen, hogy már nem csak a hagyományos értelemben vett informatikai készségekről van szó, mert ezen felül is egyre több, korábban teljes mértékben "offline" eszköz kapcsolódik a hálózatra.

A probléma a súlyos biztonsági anomáliáktól kezdve egészen az olyan hétköznapi kellemetlenségekig terjedhet, mint hogy a különféle gépek és szenzorok sokszor teljesen felesleges kommunikációja észrevehetően leterheli a hálózatokat. Az előrejelzések szerint már az évtized közepéig akár 50 milliárdra nőhet az adatkommunikációt végző IoT eszközök száma, és belátható időn belül a Föld minden lakójára több tucat ilyen eszköz jut majd átlagosan. Nyilvánvaló, hogy ez a vállalati rendszerek üzemeltetésében is új stratégiát kíván: bár a tiltás mindig egyszerűbbnek tűnik, ebben az esetben az új technológiák előnyeiről való lemondással is járna.

A többség már talált árnyék IoT pontokat

A hálózatbiztonsági megoldásokat fejlesztő Infoblox nemrég közzétett kutatása éppen arról próbál átfogó képet festeni, hogy az IT-szervezetek aktuálisan milyen nehézségekkel szembesülnek az árnyék IoT, a formálisan nem az ő felügyeletük alá tartozó eszközök biztonságos menedzselésében. A utatásban összesen 2.650 szakember vett részt az Egyesült Államokban, az Egyesült Királyságban, Németországban, Spanyolországban, Hollandiában és az Egyesült Arab Emírségekben. A válaszadók 78 százaléka, vagyis majdnem ötből négy nagyvállalati informatikus számolt be róla, hogy az előző évben több mint ezer internetképes üzleti eszköz csatlakozott a céges hálózatára egy átlagos munkanapon, de ez a mennyiség esetenként akár a tízszer ekkora volt.

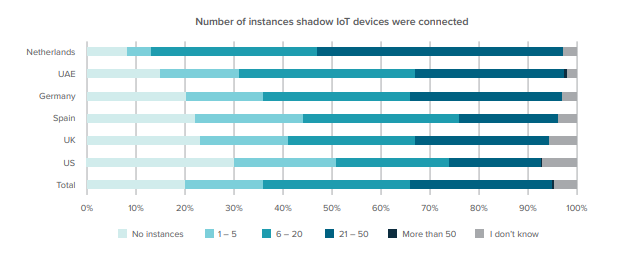

Mindez persze csak a vállalatok által biztosított vagy jóváhagyott gépeket (okostelefonokat, laptopokat, tableteket) jelenti; ehhez jönnek a személyes készülékek, számítógépek, ebook-olvasók, telefonok, digitális asszisztensek vagy akár fitnesz-kiegészítők. A válaszadók közel fele, 48 százaléka szerint ezer és 5 ezer közé tehető az egy időben a hálózatra kapcsolódó ilyen IoT eszközök mennyisége, és további 14 százalék úgy látja, hogy 5 ezernél is több gépről van szó. Regionális eltérések persze az előbbi kategóriában és ebben is tapasztalhatók az egyes országok között, de a kutatás megállapítja, hogy összességében az informatikai vezetőknek csak ötöd része nyilatkozott úgy, hogy az elmúlt 12 hónapban nem azonosítottak a hálózatukra csatlakozó ilyen eszközöket és nem engedélyezett vezeték nélküli hozzáférési pontokat.

forrás: Infoblox / What’s Lurking in the Shadows 2020

46 százalék ezzel szemben 20 vagy kevesebb ilyen árnyék IoT készüléket fedezett fel az elmúlt évben, 29 százalék 20-nál is többet, míg néhány válaszadó több mint 50 ilyen eszközről számolt be. Ez nyilvánvalóan komoly kockázatot jelent a malware-ek és más kibertámadások tekintetében. Eközben egyre több olyan akcióról olvasni, amely nem ritkán állami szponzorációval működő hackercsoportok indítottak katonai, kormányzati vagy oktatási intézmények ellen olyan eszközök sebezhetőségeit kihasználva, mint amilyenek a nyomtatók, VoIP telefonok vagy videós dekóderek.

Aki nincs szem előtt, az egyre gyanúsabb

A felmérés alapján a szervezetek legnagyobb része már komolyan veszi az ilyen lehetőségeket, és 89 százalékuk rendelkezik is valamilyen biztonsági szabályzattal a személyes IoT eszközök hálózati kapcsolódására, amit majdnem 100 százalékban hatékonynak is tartanak. Ugyanakkor a szakemberek 89 százalékát aggasztják a távoli telephelyeken vagy ágazati felhasználásban működő árnyék IoT eszközök; ezen belül a hollandoknál 41 százalék nagyon aggasztónak tartja ezt a jelenséget, miközben a leginkább magabiztos németeknél is 18 százalék jelölte meg kiemelkedően fontos problémaként.

Ahogy egyre több üzlet folytat globális tevékenységet, a távoli irodák és kirendeltségek száma is gyorsan növekszik, ezek pedig rendszerint kisebb-nagyobb lemaradással implementálják azokat a bizonsági intézkedéseket, amelyeket a vállalatok központjában bevezetnek. A kutatás résztvevői szerint mindössze a telephelyek 28 százaléka tükrözi le azonnal a központi biztonsági megoldásokat, miközben csak 14 százalékot minőstenek olyan "megbízhatatlan zónának", amelynek saját infrastruktúrája tulajdonképpen ki is merül a helyi munkaállomások üzemeltetésében.

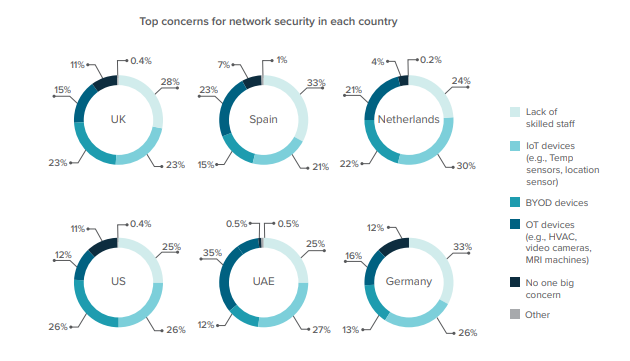

forrás: Infoblox / What’s Lurking in the Shadows 2020

Az informatikai vezetők 28 százaléka tekinti meghatározó hálózatbiztonsági kockázatnak, hogy nem talál megfelelően képzett munkatársakat, miközben az árnyék IoT eszközöket ennél már csak alig kevesebben, 25 százalékban tartják a fő veszélyforrások egyikének – érdekes, hogy mára ez a korábbi a korábbi biztonsági slágertémát, az otthonról a munkahelyre hurcolt eszközök (BYOD) részesedését is megelőzi. A következő két-három évben a felmérésben szereplő szervezetek majdnem háromnegyede, 72 százaléka tervezi valamilyen felhő alapú biztonsági megoldás (CASB, UEBA, Proxy stb.) bevezetését, míg 52 százalék on-premise telepítésekben (NGFW, IDS/IPS, DPI, DLP stb.) is gondolkodik. Az aktuális állapotokkal mindenesetre csak nagyon kevesen elégedettek, az ebben a tekintetben legkényelmesebbnek bizonyuló amerikaiaknál és briteknél is csak a válaszadók 12 és 13 százaléka jelentette ki, hogy a közeli jövőben nem tervezi újabb hálózatbiztonsági megoldások bevezetését.

Az Infoblox részletes anyaga PDF formában erről az oldalról tölthető le.