Tegnap számoltunk be az Azure egy súlyos hibájáról, amit a Wiz nevű felhőbiztonsági cég talált egy Linux virtuális gépekhez kapcsolódó szolgáltatásban. Az OMIGOD-nak nevezett sérülékenységegyüttes útja a nyilvánosságra hozásáig sem volt zökkenőmentes: a Microsoft csak kisebb huzavona után volt hajlandó kifizetni a bug bounty program alapján járó jutalmat a Wiznek. Az OMIGOD kálváriája ezzel nem ért véget – csak most a felhasználók szívnak.

A Wiz szerint ez a root jogosultsággal történő távoli kódfuttatásra is használható sérülékenység azért különösen veszélyes, mert a bugokat tartalmazó OMI (Open Management Interface) szolgáltatás használatáról nem az Azure-felhasználók döntenek. Az OMI ágens ugyanis automatikusan települ, ha a felhasználók egy virtuális Linux géphez aktiválnak bizonyos Azure-szolgáltatásokat.

Ezek után különösen észszerű elvárás lenne, hogy a Microsoft ugyanilyen automatikusan frissítse a Linux VM-ekben (Virtual Machine) a sebezhető verziójú ágenseket, írja a The Register. Elvégre mégis csak ez a felhőszolgáltatások egyik lényegi eleme: a szolgáltató még a nyilvánosságra hozás előtt a háttérben, észrevétlenül javítja a biztonsági hibákat, hogy csökkentse ügyfelei kockázatait.

A felhős önkiszolgálás új szintje

De mint kiderült, most a Microsoft egészen más módszert követett: inkább kiadott szeptember 16-i keltezéssel egy útmutatót, hogy milyen teendői lesznek az ügyfeleinek, ha be akarják zárni a biztonsági rést.

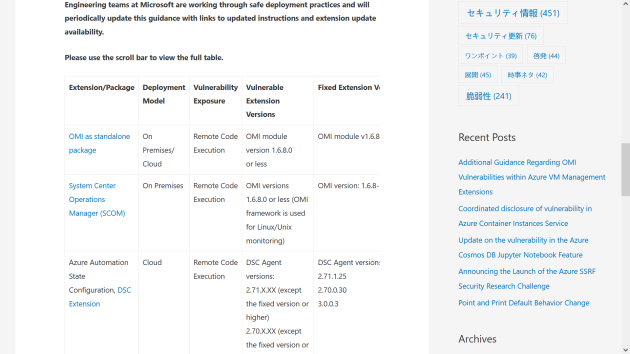

"Az ügyfeleknek frissíteniük kell a sebezhető bővítményeket a felhős és az on-premise telepítéseikben, amint a frissítések az alábbi táblázatban szereplő ütemterv szerint elérhetővé válnak" – olvasható az útmutatóban, majd következik egy rosszul formázott, a szöveghasábnál szélesebb táblázat, melynek a hasábon túlnyúló oszlopait csak cseles trükkökkel lehet elővarázsolni (az Edge-ben is!).

Itt még nem látszik, de a kitartóbbak kideríthetik: egyes patch-eket kézzel kell telepíteni

A táblázatban sorolják fel a sérülékenység érintette Azure-szolgáltatásokat. Ezeknek azonban csak kb. fele települ automatikusan, a többi esetében a felhasználónak manuálisan kell feltennie a patchet.

A felhasználók pedig kicsit kiakadtak...

A ügyfelek érthetően nem örültek. A The Register beidézte például a brit Kevin Beaumont kiberbiztonsági szakember (GossiTheDog becenévvel is fut a neten) véleményét, aki egyébként kis ideig dolgozott a Microsoftnak is: érthetetlennek találja, egyáltalán hogyan kerülhetett nyilvánosságra egy olyan, széles kört érintő hiba, amit előtte a vállalat nem foltozott be. Ezt Beaumont ügyfélként nem igazán talája bizalomgerjesztőnek.

A különböző biztonsági cégek kutatói közben rengeteg olyan rendszert találtak, amely az OMI javítatlan változatával fut. Az internetbiztonságra szakosodott Censys egy ma kitett blogposztjában például azt írja, egy gyors szkenneléssel 56 olyan ismert szolgáltatót találtak – köztük például két nagy szórakoztatóipari vállalatot és egy egészségügyi szervezetet –, amelyeknél még nem telepítették a javításokat.

A hiba kihasználásához szükséges módszer azonban olyan egyszerű, hogy a támadások biztosan nem fognak sokáig váratni magukra.

A Sophos szintén foglalkozik az OMIGOD-dal, és talán mindennél jobban megvilágítja, miért kell azonnal telepíteni a javítást: nevetségesen egyszerű kihasználni. Nem kell hozzá érvényes hitelesítési jelszót vadászni pl. social engineering módszerrel. Egyszerűen elég, ha a preparált OMI webes kérésből a támadó kihagyja a hitelesítési jelszó minden említését, és már bent is van a VM-ben.

A Linux VM-et használóknak tehát adott a hétvégi program. A késő nyári jó időnek úgyis vége...

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak