Az ipari irányítástechnikai és vezérlő rendszerek (ICS – Industrial Control Systems) sem tudják teljes mértékben kivonni magukat az internetes és kommunikációs technológiákban végbe menő fejlődés alól. E kritikus infrastruktúrákba is beköszönnek új technológiák, amik kétségtelenül hatékonyabbá, koordináltabbá teszik az üzemeltetést. Sajnos azonban olyan kockázatokat is felszínre hoznak, amikkel korábban e rendszerek esetében nem kellett számolni. A nagyobbik baj, hogy e veszélyforrások kezelésére sok esetben nem is állnak rendelkezésre megfelelő eszközök, vagy azokat nem lehet olyan módon bevetni, hogy negatívan ne befolyásolnák a magas rendelkezésre állású, megbízható működést.

Az ICS, azon belül is különösen a SCADA (Supervisory Control and Data Acquisition) rendszereken mind nagyobb a nyomás, hogy egyre szorosabban integrálódjanak a vállalatok egyéb, üzleti informatikai rendszereihez. Ennek azonban van egy komoly kockázata: nem alkalmazhatók azok a korábbi módszerek, amelyek nagymértékben alapoztak a hálózatszegmentációra. Ma már egy vállalatvezetők elvárja, hogy a termelési adatok szinte valós időben jelenjenek meg a notebookján, hogy akár percről percre nyomon követhesse a gyár vagy gyárak működését. Ehhez pedig nyilván szükség van arra, hogy a SCADA által gyűjtött és kezelt adatok eljussanak azokra a szerverekre, melyek analitikai, elemző feladatokat végzik.

Jött a WAN, és vele az új problémák

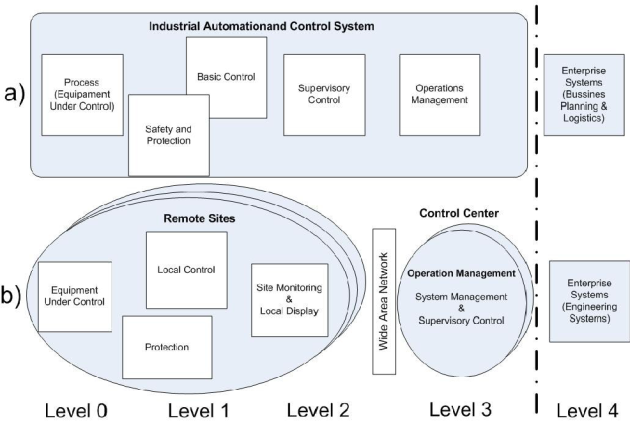

Az alábbi ábrán érdekes megfigyelni, hogy míg az ISA99-által definiált ipari vezérlőrendszerek egy egységes architektúrára épülnek, addig a SCADA referenciamodelljébe már beékelődnek a WAN hálózatok.

Az (a) ISA99 és a (b) SCADA referenciamodell

(Kattintintson a képre és nézze meg nagyobb méretben)

(Forrás: ENISA)

A WAN hálózatokkal együtt több új biztonsági probléma is érkezett. Egyrészt azok gyakorta külső telekommunikációs szolgáltatók révén működnek, és nem könnyű feladat biztosítani a minimális késleltetéssel történő adatcserét, főleg nem akkor, ha különféle védelmi mechanizmusok is életbe lépnek. Nagyobb gond azonban, hogy a mai ipari vezérlőrendszerek olyan kommunikációs technológiákat örököltek, amelyek kialakításakor finoman szólva sem a biztonság volt az elsődleges szempont. Még ma is gyakori a soros adattovábbítás olyan módon, hogy a gép-gép vagy gép-ember közötti üzenetváltások előtt vagy közben nincs hitelesítés, nincs titkosítás, de még az integritásellenőrzés is gyengének bizonyulhat. Egy ilyen terepen pedig azok a hackerek, akik lehallgatásokkal, szolgáltatásmegtagadásokkal vagy éppen közbeékelődéses támadásokkal próbálkoznak, nagyon elemükben érezhetik magukat.

Természetesen az évek során azért az ipari rendszerek fejlesztői is elkezdtek újabb kommunikációs megoldások után nézni, de leginkább költséghatékonysági és hálózati megfontolások miatt sokszor a hagyományos TCP/IP protokoll mellett kötöttek ki. Ennek kétségtelenül számos előnye van, de egyúttal olyan fenyegetettségekkel növelték a kritikus rendszerek kockázati listáját, amik korábban csak a hagyományos IT-infrastruktúrákat veszélyeztették. Így napjainkban már nagyon óvatosan lehet csak fogalmazni akkor, amikor kijelentjük, hogy egy vezérlőrendszer valóban kellő mértékben izolált.

Felügyelet és üzemeltetés

Jogos kérdésként vetődik fel, hogy a vezérlőrendszerek izolációja a felügyeletre és az üzemeltetésre milyen hatással van. Mivel gyors és hathatós technikai támogatást sok esetben csak maguk a gyártók tudnak adni, ezért az esetleges üzemzavarok lehető legrövidebb időn belül történő elhárításában a távoli diagnosztikának, menedzselhetőségnek és karbantarthatóságnak is fontos szerepe van. Biztonsági szempontból nyilván e kapcsolatok védelme elengedhetetlen: újabb „rést” kell ütni a tűzfalakon, amit megfelelő kontrollokkal kell körülbástyázni.

Az ENISA (European Union Agency for Network and Information Security) szerint sajnos még mindig van példa arra, hogy a távolról történő diagnosztika és hibaelhárítás különösebb védelem (erős hitelesítés, titkosítás) nélküli betárcsázós vonalakon keresztül valósul meg. Ezért érthető, hogy néhány biztonsági cég elkezdett ráhangolódni az ICS-rendszerek védelmére, és olyan megoldásokkal igyekeznek előrukkolni, amelyek egyrészt megfelelő tűzfalas védelemmel segítik a hálózat szegmentálását, másrészt kiszűrik a gyanús tevékenységeket, harmadrészt pedig segítenek nyomon követni, naplózni és kivizsgálni az esetlegesen bekövetkező incidenseket.

Megfontolandó ajánlások

Az ENISA legutóbb készített tanulmánya Communication network dependencies for ICS/SCADA Systems címmel vált elérhetővé (a teljes tanulmány innen tölthető le .pdf-ben). A célja, hogy segítséget nyújtson a kritikus infrastruktúrákat és az ipari vezérlőrendszereket üzemeltető szervezetek számára a hálózatbiztonsági kérdésekben történő eligazodáshoz. Noha számos védelmi területet érint, a középpontba a hálózatok szegmentálását, az egyes szegmensek közötti kommunikáció biztonságát, valamint a külső (internetes) adatforgalommal kapcsolatos kockázatkezelést helyezi.

A tanulmányt a szakértők úgy állították össze, hogy az az energetika, a szállítás, az egészségügy és a gyártás területén is megállja a helyét. Az ajánlások minden szervezet, vállalat számára hasznosak lehetnek, de nyilván azokat mindig az adott környezethez kell igazítani a kockázatértékeléseknek megfelelően.

Az ENISA hangsúlyozta, hogy a jó tanácsok akkor fejthetik ki kedvező hatásukat, ha azok már az infrastruktúrák, rendszerek tervezésekor kiemelt szerephez jutnak. Noha a szervezeteknek gyakorta kevés beleszólásuk van az ICS/SCADA fejlesztésekbe, az ENISA mégis azt javasolja, hogy a rendszerek, eszközök kiválasztásának egyik fő szempontja a biztonság legyen.

A szerző a Biztonságportál főszerkesztője, forensic szakértő.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak