A Biztonságportál két olyan vírust is bemutatott, amely igencsak megnehezíti a vírusvédelmek – és a vírusvisszafejtők – dolgát.

Az egy hónapja felfedezett Dyre Wolf nevű támadás például képes megkerülni a kétfaktoros azonosításra épülő védelmi vonalakat – írta az IT-biztonsággal foglalkozó portál összefoglalójában. A Dyre nevű trójai, melynek legújabb variánsát a Seculert kutatói elemezték, könnyedén átverte a sandbox technológiák által jelentett védelmet. A trójai ugyanis felismeri az ellene védelmet nyújtó környezeteket. A Dyre az akcióba lépése előtt lekérdezi, hogy hány processzormag van a rendszerben. Ha csak egy magot észlel, rögtön leáll, mert azt feltételezi, hogy egy sandboxban fut.

Itt azt használták ki a kutatók, hogy a számítógépek többségében már legalább kétmagos processzorok dolgoznak, ám a sandbox rendszerek általában csak egy magot használnak, hogy spóroljanak az erőforrásokkal.

A Cisco egy fejlettebb módszert is talált

A Rombertik nevű trójai még hatásosabb módszert használ. Mint azt a Biztonságportál írja, a kártevő módszereit a Cisco térképezte fel.

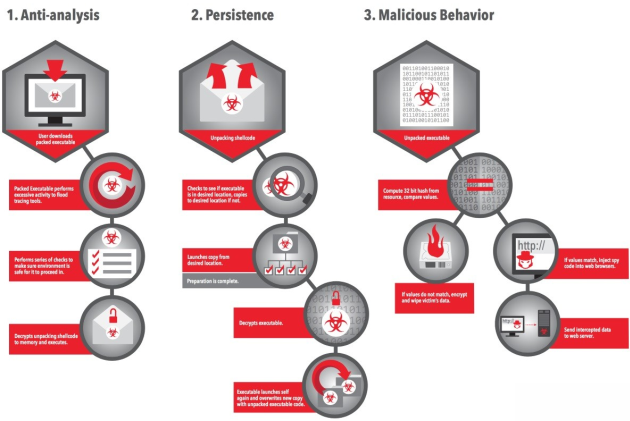

A Rombertik e-mailek mellékleteként terjed. Mielőtt azonban munkába lépne, gondosan feltérképezi a fertőzendő rendszert. Többféle algoritmust is használ ahhoz, hogy kiszűrje a virtuális rendszerekre, illetve a sandbox környezetekre utaló jeleket. Csak akkor dekódolja magát és fertőz, ha nem érzékel problémás körülményt. Ennek során azonban még egy ellenőrzési kört lezavar: ellenőrzi a memóriát, hogy vannak-e benne vírusdetektálásra használatos komponensek. És ha minden tiszta, csak akkor kezdi el a tényleges tevékenységét: az adatlopást, kémkedést.

Aktívan lép fel a védelmi rendszerek ellen

A Rombertik komoly fennakadásokat okozhat a víruselemzők által használt környezetekben, ugyanis nem csak át akar csúszni a védelmi rendszereken, hanem azokat meg is bolygatja.

Először is beveti a "tétlenségi" trükköt, vagyis azt a régóta használt módszert, hogy egy ideig lappang. Ehhez azonban nem a sleep parancs kiadásával teszi, azt ugyanis az újabb sandoboxok már felismerik. Ehelyett azt csinálja, hogy 960 millió (!) alkalommal véletlenszerű adatokat ír be a memóriába. Ez azt eredményezi, hogy ha az elemzőrendszer naplózza a változásokat, akár 100 gigabájt méretű naplóállomány is keletkezhet ebből, ami nem kezelhető hatékonyan.

A Rombertik fertőzési folyamata

Ha a Rombertik a látszólagos tétlensége után megbizonyosodott arról, hogy virtuális környezetbe vagy sandboxba került, rögtön megpróbálja felülírni az MBR-t (Master Boot Record), majd újraindítja a virtuális gépet, amit ezáltal használhatatlanná tesz. Ha nem fér hozzá az MBR-hez, akkor kitöröl minden állományt a felhasználók mappáiból.

Mindössze 28 kilobájtnyi része dolgozik

A Rombertik teljes mérete 1264 KB, a működéséhez szükséges kódok (payloadok) azonban mindössze 28 kilobájtot tesznek ki. A kártevő 97 százaléka ugyanis csupán arra szolgál, hogy ártalmatlan kódok közé rejtse az ártalmas összetevőit. A Cisco szakértői 75 képállományt és 8000 nem használt függvényt találtak a kódban.