Csak most jutott el a szélesebb szakma tudatáig, pedig a Leuveni Katolikus Egyetem posztdoktori kutatója, Mathy Vanhoef már tavaly felfedezte azt a KRACK (a Key Reinstallation Attack-ból képzett betűszó) néven emlegetett sebezhetőséget, amely a legjobb Wi-Fi-titkosítást is törhetővé teszi. A késelkedés oka azonban csupán az volt, hogy a jutató a közelmúltban piblikálta teljes egészében kutatási eredményeit.

A WPA2 protokoll gondjai

A kutató már nyáron szólt azoknak a gyártóknak, melyek eszközeiben megtalálta a problémát, és jelezte az US-CERT-nek (Computer Emergency Response Team) is, hogy itt komoly fennforgás van, melynek nyomán a CERT augusztusban ki is adott egy tájékoztatást a piac többi szereplőjének.

A KRACK sérülékenység azért okoz nagyon komoly problémát, mert nem egy konkrét hardverben vagy szoftverben van, hanem magában a WPA2 protokollban. Bár ebből az következne, hogy lényegében minden gyártót érint, egyelőre úgy tűnik, ez nem teljesen igaz, a Lenovo, a MikroTik és a VMware esetében például nem találtak erre utaló jelet, addig a Cisco, a Juniper Networks, az Intel, az Aruba Networks, a Toshiba és a ZyXEL az áldozatok listáján van, ahogy például az az operációs rendszerek közül a Windows, a Linux, az Android, az iOS, a macOS, valamint az OpenBSD és a FreeBSD is.

A probléma súlyosságára csak egy példa: az összes androidos eszközön, amelyen 6.0-s vagy frissebb verzió fut, lényegében simán lehallgatható és manipulálható a Wi-Fi-s forgalom. Sok százmillió eszköz tehát úgy kapcsolódik védett hálózathoz, mintha nyílt Wi-Fi-t használna, azaz nulla védelemmel.

A folyamat logikájában van a hiba

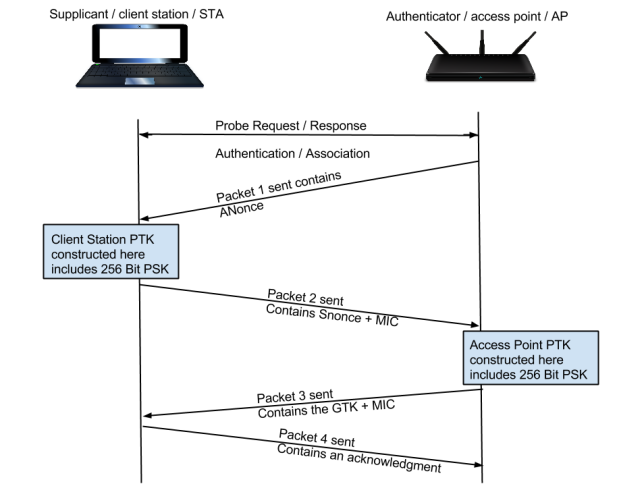

A sebezhetőség az ún. négyutas kézfogásnál (Four-Way-handshake) van, amit minden modern Wi-Fi hálózat használ (a problémát itt publikálta Mathy Vanhoef, a teljes jelentés pedig itt olvasható [PDF]). A négyutas kézfogás akkor történik meg, amikor egy kliens csatlakozni akar egy védett Wi-Fi hálózathoz. Ennek során egyezik meg a kliens a hálózati vezérlővel az új titkosítási kulcsról. Amikor a kliens megkapja a kulcsot (harmadik üzenet), telepíti, és azzal titkosítja az adatcsomagokat. Ha valamiért a kliens nem nyugtázza, hogy megkapta a kulcsot, a hálózati vezérlő újraküldi, hiszen az üzenetek elveszhetnek. A kliens viszont ahényszor megkapja, annyiszor telepíti újra és újra ugyanazt a titkosítási kulcsot, amivel alaphelyzetbe állítja a titkosítási protokoll által használt belső számlálót. Csakhogy a titkosítás alaptétele, hogy a számláló nem ismétlődhet, itt viszont minden újratelepítés alkalmával megtörténik.

A négyutas kézfogás

A harmadik üzenet a kritikus pont

Ez Vanhoef szerint úgy aknázható ki, hogy a támadó kikényszeríti a számlázó nullázását azzal, hogy begyűjti és újraküldi ezeket a kulcsküldő üzeneteket. Így viszont támadhatóvá válik az egész titkosítási protokoll, hiszen a hálózati csomagokat újra lehet küldni, és mivel visszafejthetők, meg is lehet azokat hamisítani. A módszerrel a csoportos kulcs, PeerKey, TLDS vagy gyors BSS kézfogások is támadhatók – véli a kutató.

Lényegében ún. közbeékelődéses (MitM – Man-in-the-Middle) támadások végrehajtására van lehetőség, aminek során a támadó lehallgathatja az amúgy védett (vagy annak gondolt) adatforgalmat. A kockázatokat azonban fokozza, hogy WPA-TKIP vagy GCMP titkosítás esetén nem kizárólag a hallgatózás jelent veszélyt, hanem adatmanipulációra is mód adódhat. Mindez úgy, hogy közben a Wi-Fi hálózat védelmét állátó PSK kulcs (jelszó) nem kerül illetéktelen kezekbe. Viszont a kulcs módosítása nem is jelent védelmet e tekintetben. Emellett bizonyos körülmények között akár malware terjesztésére is használható.

Érdekes ugyanakkor, hogy a bár protokollban találtak hibát, a kutatók szerint az implementációk javíthatók mind a hozzáférési pontnál, mind a kliens eszköznél, így magát a protokollt nem kell újraírni.

Készülnek a javítások. Addig nincs tökéletes védelem

A támadáshoz – és ez némi nehézséget okozhat a támadónak –, a célponthoz rádiós hatósugáron belül kell lennie, de ez azért viszonylag egyszerűen megoldható. Lehet védekezni a HTTPS használatával, mert a HTTP forgalomnál akár jelszavak és a cookie-k tartalma is visszafejthető, a forgalom meghamisítható, és így sokkal egyszerűbb megtévesztő weboldalakat létrehozni. Sajnos a HTTPS is sokszor elbukik (erre hoz példát az alábbi videó).

Lehet védekezni VPN-nel is, de az sem tökéletes, sok VPN-ben nincs ugyanis alapból titkosítás.

És hát ott vannak a hamarosan érkező frissítések. Mivel a CERT is kiadott riasztást, az érintett cégek többsége már dolgozik a javításon vagy már ki is adta. A veszélyeztetett eszközök száma azonban olyan nagy – csak az andoridos körből mintegy 800 milliót érint –, hogy a régebbi eszközök nagy valószínűséggel már soha nem kapnak megfelelő javításokat. Ilyenkor tényleg nem marad más, mint a HTTPS vagy egyéb titkosított kommunikáció használata.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér