Újabban interaktív csetbotokat használnak kiberbűnözők adathalász akcióikhoz. Biztonsági kutatók szerint a felhasználók csetbotoktól való idegenkedését lehet kihasználni figyelemelterelésre. A legtöbb felhasználó ugyanis igyekszik a csetboton mielőbb túljutni, ezért csökken az ébersége.

Az erre utaló mintát a Trustwave SpiderLabs munkatársai találták saját telemetriai adataikban. Mint blogbejegyzésükben írják, olyan adathalász weboldalra bukkantak, amely új elemként csetbotot is tartalmazott, és valójában az kérte be a kritikus adatokat.

A DHL értesít sikertelen kézbesítésről

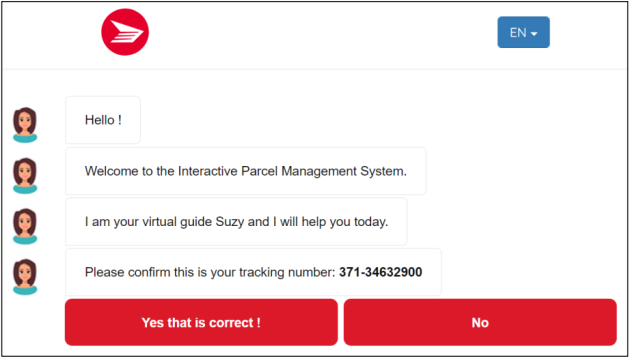

Az alap csali – mint a legtöbb adathalász támadásnál – most is egy e-mail. A felhasználó értesítést kap a DHL-től, hogy sikertelen volt egy küldemény kézbesítése. Ha valakinek nem tűnik fel, hogy a címsorból hiányzik az e-mail-cím a "DHL Express" utáni "<>" részből , akkor elmegy a levélben megadott weboldalra. Az azonban még nem az adathalász oldal. Ott csupán arra kérik a felhasználót, hogy kövesse az utasításokat. Ha a felhasználó engedelmeskedik (pl. mert valóban vár a DHL-től csomagot), átkerül egy másik weboldalra, ahol egy csetbot segítségével kell a meghiúsult kézbesítést ismételten kérnie mindenféle adatok megadásával. Ez a csetbot azonban valójában már személyes adatokat gyűjt.

A csetbotot körültekintően építették fel. Először például megmutatja az áldozatnak a csomag fényképét, és a szállítással kapcsolatos részleteket kérdez. Ha az áldozat kéri a csomag ismételt kiszállítását, még egy hamis CAPTCHA-n is át kell verekednie magát, ami tovább növeli a bizalmát, hiszen ettől az adott oldal még hivatalosabbnak tűnik.

A csetbot bekéri a szállítási címet és időpontot, valamint kéri, hogy a felhasználó adjon meg egy jelszót. A lényeg azonban csak utána jön. A csetbot elmagyarázza, hogy az ismételt kézbesítésért külön kell fizetni, és fel is dob egy bankkártyás fizetési oldalt. Ez teljesen logikus, ráadásul az oldal csak hihetően kis összeget kér ezért. Ha az áldozat eddig eljutott, szinte biztosan megadja a kártyaadatait – és ez a kiberbűnözők valódi célja.

A csetbot egyszerre idegesítő, és teszi az oldal képét hivatalosabbá...

Ezután azonban következik egy furcsa procedúra: a támadók állítják, hogy küldtek az áldozat telefonszámára egy egyszer használatos belépési kódot. Ez azonban lehetetlen, mert telefonszámot nem kértek. Ha valaki a kód mezőbe beír egy véletlenszerű karaktersort, az oldal közli, hogy a kód már nem érvényes. De ha valaki kitartó, és legalább ötször próbálkozik tetszőleges kódokkal, végül kap egy üzenetet, mely szerint a kód megadása sikeres volt. És ezzel vége is a folyamatnak.

Kifinomult támadás amatőr hibákkal

A kutatókat zavarba ejtettet a támadás, mivel egyfelől kifinomult, ügyesen alkalmaz egy új elemet, a csetbotot, másfelől viszont amatőrnek tűnő hibák vannak benne. Ilyen az is, hogy nem kéri be az áldozat telefonszámát, miközben arra egyszer használatos kódot akar küldeni. Ez fel is keltheti az áldozat gyanúját – aki ekkor már valóban áldozat, hiszen minden értékes adata a támadónál van. Ha ez az egyszer használatos kódküldési rész is működne, a legtöbben nem is foglalkoznának vele többet, és várnák békésen a nem létező csomagot. Ezáltal a támadónak hosszabb ideje maradna a begyűjtött adatok kiaknázására. Ha viszont a hibás folyamat miatt az áldozat gyanút fog, még azelőtt letilthatja a kártyáját, hogy a hekkerek hozzáférhetnének a számlájához.

A Trustwave kutató szerint lehetséges, hogy ez csupán egy kísérleti akció. A csetbotos phishing infrastruktúrát eredetileg másra használhatták, de aztán elkezdtek kísérletezni, hogy mire lenne még alkalmas.

Az eset – hasonlóan a felhőszolgáltatásokhoz kapcsolódó vanity URL-ekkel elkövetett visszaélésekhez – ismét bizonyította: ma már csak technológiára építve nem lehet elérni a szükséges és elégséges biztonsági szintet: abban egyre nagyobb szerep jut az online szolgáltatásokat használók biztonságtudatosságának.

Az ötlettől az értékteremtésig – egy jól működő adattudományi szervezet alapjai

Miért bukik el annyi adattudományi kezdeményezés már az indulás után? A válasz gyakran nem az algoritmusok összetettségében, hanem az adatok minőségében és kezelésében keresendő. Stabil adatforrások, következetes feature-kezelés és egy jól felépített Feature Store nélkül a gépi tanulás ritkán jut el a valódi üzleti értékteremtésig.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak