Ahogy azt az előző cikkünkben (http://bitport.hu/celkeresztben-a-vezerlorendszerek-ezert-maradhatunk-aram-es-gaz-nelkul) kifejtettük, a kritikus és ipari rendszereket számos olyan kockázati tényező veszélyezteti, amelyekkel a mindennapokban is találkozhatunk a hagyományos informatikai infrastruktúrák esetében. Mégis jelentős különbségek vannak a védelem felépítésében és fenntartásában.

Már a kockázatértékelésnél felbukkannak vészjósló jelek, hiszen a kritikus rendszerek esetében a legkisebb támadás vagy üzemzavar is emberi életekre, nemzetbiztonságra, de akár a társadalomra is veszélyt jelenthet. És akkor még a felbecsülhetetlen anyagi károkról nem is beszéltünk, melyek egy-egy ilyen biztonsági esemény nyomán bekövetkezhetnek. Ezért a kockázatkezelés értelemszerűen más megvilágításba kerül.

A tervezés nehézségei

A hatalmas kockázatok tükrében azt gondolhatnánk, hogy a vezérlőrendszerek és az azokat körülvevő infrastruktúrák biztonsági szempontból már a tervezésüktől kezdve sziklaszilárdak. Ez azonban sajnos csak részben van így, ugyanis az üzembiztonság valóban hangsúlyos, de a kiberbiztonságról ugyanez már korántsem mondható el.

Az ipari vezérlőrendszerek (ICS – Industrial Control Systems) több olyan jellemzővel is rendelkeznek, amelyek miatt az informatikai prioritások eltolódnak. Ezek közül a legfontosabb, hogy az ICS-technológiák alapvetően a megbízható, szünet nélküli, minden időben stabil teljesítményt biztosító működésre fókuszálnak. Mindez azonban az információbiztonságra több szempontból sincs kedvező hatással. Számos, amúgy jól bevált kockázatcsökkentő módszer nem áll rendelkezésre, vagy magasabb prioritású megfontolások miatt nem vethető be az ipari és kritikus infrastruktúrákban. Lássuk, hogy melyek a fontosabb szempontok, amik miatt más megközelítésre van szükség e rendszerek oltalmazásakor.

Ezeket a szempontok az elsődlegesek

A rendelkezésre állás. Egy ICS esetében elfogadhatatlan a rendelkezésre állás csorbulása. Ezért a mindennapokban oly sokszor emlegetett mondás, miszerint a számítógép újraindítása felér egy fél szerelővel, itt szóba sem jöhet. Egy-egy rendszer újraindítása rendkívüli következményekkel, jelentős kiesésekkel járhat, és időigényes, komplex folyamatok levezénylését követeli meg. A redundancia létfontosságú, hiszen az üzemzavarokat akkor is el kell hárítani, amikor az ördög éppen nem alszik. Ezért nem meglepő, hogy a kritikus és ipari rendszerek prioritási listájának élén a rendelkezésre állás biztosítása szerepel.

Teljesítménykövetelmények. A hagyományos IT-rendszerek az esetek túlnyomó többségében nem garantálnak valós idejű működést, még ha egyre több termék marketinganyagában is olvassuk ezt. A valóságban az átlagos rendszerek kisebb-nagyobb, és ami még rosszabb, sokszor változó, kiszámíthatatlan mértékű késleltetéssel működnek. Mindez egy ipari vezérlés esetében komoly problémákhoz, üzemezavarokhoz vezetne.

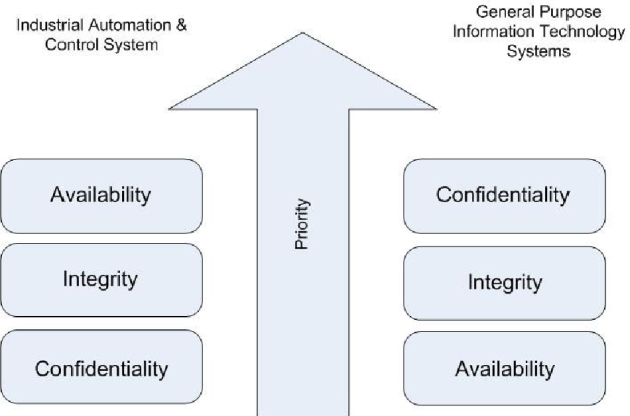

Kockázatmenedzsment. Az átlagos informatikai környezetekben a kockázatmenedzsment elsődlegesen információbiztonsági megfontolásokból indul ki. Majd az adatok integritásának megőrzésére helyezi a hangsúlyt, és csak ezt követi a kellő szintű rendelkezésre állás biztosítása. Ezzel szemben egy ICS esetében abból kell kiindulni, hogy emberéletek vagy éppen a gazdaság zavartalan működése a tét, ezért – ahogy azt már említettük – a kockázatkezelés első számú szempontja az üzembiztonság. Ezt követi az integritás megőrzése, majd végül jöhetnek az egyéb információbiztonsági szempontok.

Az ICS és az általános célú IT-rendszerek priotirásai

Forrás: ENISA

Ez az a pont, amikor nyilvánvalóvá válik, hogy a hagyományos védelmi megközelítések a kritikus és ipari környezetekben nem működhetnek változatlan formában. Az egész rendszer nem úgy épül fel, hogy az az információbiztonságot egy csapásra kiszolgálja. Éppen ez jelenti az egyik legnagyobb kihívást: összehangolni a védelmi intézkedéseket a szigorú rendelkezésre állási követelményekkel.

Minden másként működik...

Vegyünk egy egyszerű példát. Ma már akár a Facebookon is igénybe vehetünk kétfaktoros azonosítást. Így kézenfekvő lehet, hogy például egy atomerőmű vezérlőrendszeréhez való hozzáférésnél is megkövetelik ezt a sokat emlegetett és már mindennaposnak számító azonosítási technikát.

De gondoljunk csak bele! Biztosan azt szeretnénk-e, hogy egy meghibásodás esetén a vezérlőteremben ülő mérnököknek egy olyan kritikus helyzetben, amikor minden másodperc számít, az okostelefonjukat kelljen figyelniük annak reményében, hogy egyszer csak SMS-ben megérkezik az egyszer használatos belépőkódjuk? Az ilyesfajta késleltetések megengedhetetlenek, nem akadályozhatják az operátorok munkáját. Ugyanakkor az legalább ilyen elfogadhatatlan, hogy illetéktelenek férjenek hozzá a vezérlőrendszerekhez, és szabotálják azok működését.

Ugyancsak érdekes kérdéseket vet fel a változáskövetés. Mivel egyre több ipari rendszer – főleg SCADA (Supervisory Control and Data Acquisition) környezetekben – épül általános célú hardver- és szoftvereszközökre, ezért a biztonsági rések az ipari rendszerekbe is gyorsan begyűrűznek. Rögtön mondhatnák, hogy egy jól kidolgozott patchmenedzsment kell, és rendszeres frissítések.

Igen ám, de ahogy azt már említettük, ilyen infrastruktúrákban az újraindítás egy operációs rendszer frissítésekor nem igazán jöhet szóba. Egy félresikerült patch óriási károkat okozhat, hiszen – az atomerőműves példájánál maradva – az atomfizika törvényszerűségei nincsenek tekintettel a mindenki által ismert kék képernyőkre. Így nem csoda, hogy sok kritikus rendszerben már rég támogatásukat vesztett operációs rendszerek, szoftverek működnek, amelyekhez senki sem szívesen nyúl. Természetesen a hagyományos biztonsági szemlélet ezt vérlázítónak tartja, de az üzembiztonság mindenek felett áll.

Látható tehát, hogy az információbiztonsági kihívásokat jelentősen tetézi, hogy miközben az ICS-ek mind nyitottabbá válnak, a korábbi erős határaikon új kapuk nyílnak, és az iparban is megjelennek az IoT (Internet of things) trendek, aközben e környezetek tervezésekor, felépítésekor nem az adatok védelme a fő szempont. A következő cikkünkben ennek további kockázataira világítunk rá.

A szerző a Biztonságportál főszerkesztője, forensic szakértő.

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak