A CrowdStrike kiberbiztonsági cég az év elején azonosította azt a feltehetően évek óta működő csoportot, melyre a Dragonfly (máshol Energetic Bear) néven hivatkoznak. A Symantec vonatkozó kutatása szerint a támadók számos, az amerikai és európai energiaszektorban működő vállalat rendszerét fertőzték meg és adatait gyűjthették be, de a biztonsági cég szerint a folyamatirányítást tekintve is komoly károkat vagy zavarokat okozhattak volna, ha kihasználják lehetőségeiket.

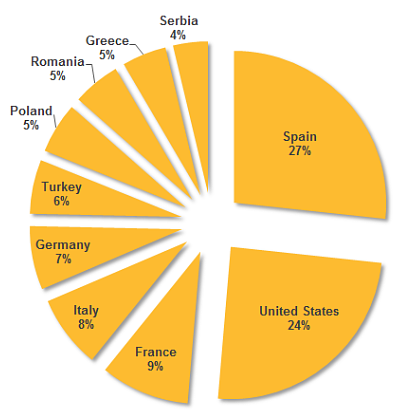

A célpontok között villamosenergia-termelők és -elosztók, olajvezetékek üzemeltetői és energiaipari eszközbeszállítók is akadtak, elsősorban Spanyolországban, az Egyesült Államokban, Franciaországban, Olaszországban vagy Németországban, de a listán török, román vagy lengyel szervezeteket is találunk. A Symantec a hét elején összesen 1018 szervezet érintettségéről beszélt 84 országban, ami a Kaspersky Labs adatai alapján több mint 2000 érintett felhasználót jelent.

Támadások az az ellátási láncon keresztül

A vállalat blogja szerint a Dragonfly működése sokban hasonlít az első igazán jelentős, ipari irányítórendszerek elleni kampányra, amíg azonban a Stuxnet elsősorban az iráni atomlétesítmények elleni szabotázsakciókban jeleskedett, addig a Dragonfly a szolgáltatók sokkal szélesebb spektrumát célozta. A támadók változatos módszereket alkalmaztak: a kéretlen levelekhez csatolt, preparált pdf-ek mellett felbukkantak az úgynevezett watering hole (a célpontok által gyakran felkeresett oldalakon keresztül megvalósuló) támadások is, sőt legújabban az ipari vezérlőrendszereket (ICS) és programozható logikai vezérlő (PLC) alkalmazásokat fertőztek meg – ennek részleteit a Biztonságportál cikke bővebben ismerteti.

A fertőzések által leginkább érintett tíz ország. Forrás: Symantec

A dokumentum két kártékony programot emel ki a Dragonfly arzenáljából. Az egyik az Oldrea, más hivatkozásban Havex távoli hozzáférésű trójai (RAT), amely az irányítószerverekről – általában fertőzött CMS szerverekről – fogadja a parancsokat. Rendszerinformációt gyűjt, listát készít a fertőzött gépeken lévő fájlokról vagy telepített programokról, de továbbküldheti mondjuk az Outlook-címjegyzéket vagy a VPN konfigurációs fájlokat is. A Karagany trójai felhasználóneveket, jelszavakat gyűjt és továbbít, programokat tölt le és telepít vagy képernyőképeket készít. Moduláris felépítésű károkozóról van szó, amely az adott környezettől függően további kiegészítőkkel is bővíthető.

A kompromittált gépek 5 százalékán működő Karagany 2010 óta az online feketepiacon is hozzáférhető, míg a legtöbb fertőzésért felelős Oldrea a Dragonfly saját eszközének tűnik. A Symantec tájékoztató anyaga a Dragonfly-t technikailag felkészült és stratégiai gondolkodású csoportként jellemzi, amely – tekintettel bizonyos célpontok méretére – a beszállítókban találta meg a szervezetek sebezhető pontját, mivel esetükben kisebb és kevésbé védett cégekről van szó. A dokumentumból kiderül, hogy néhány esetben az eszközgyártók weboldaláról letölthető szoftvercsomagokban is sikerült elhelyezniük az Oldrea trójait, amit az érintettek néhány nap (az egyik esetben másfél hónap) után fedeztek csak fel.

Nemzetbiztonsági kérdés

Az Energetic Bear kampányt az ICS-CERT, az amerikai belbiztonsági minisztérium az ipari létesítmények kiberbiztonsági kontrollját végző részlege is komolyan veszi: a Symantec, az F-Secure és más biztonsági cégek jelentése nyomán felszólította a kritikus infrastruktúrák üzemeltetőit, hogy kövessék a szervezet által összeállított listán szerő lépéseket, és rendszereikben végezzenek naplóelemzést az Energetic Bear aktivitására utaló jelekkel kapcsolatban. Az ICS-CERT felkérését nem sokkal követte az F-Secure kutatóinak felfedezését, amely szerint a Havex egyik célja, hogy részletes térképet készítsen az ipari irányítórendszerek hálózatáról.

A Symantec a támadók aktivitása alapján úgy véli, hogy azok a moszkvai idő (UTC +4) szerint működnek, amit több forrás is úgy interpretál, hogy a jelek szerint Oroszország csatlakozott a Kína vagy az amerikai NSA fémjelezte, államilag támogatott globális kiberkémkedéshez.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak