Csak az nem hibázik, aki nem dolgozik, tartja a mondás, de azért a sok százezres, milliós ügyfélkörrel rendelkező nagyvállalatok esetében nagy médiafigyelmet szokott kapni egy olyan fiaskó, mint amilyet most épp az IBM követett el. Az amerikai elektronikai cég azzal állt a nyilvánosság, pontosabban ügyfelei elé, hogy ha nemrég vásároltak SSD meghajtóval szerelt tárolókat tőle, akkor a flash meghajtókat minél hamarabb semmisítsék meg.

Átmásolja magát

De miért is kellene tönkretenni a nagysebességű adatátvitelt ígérő tárolómegoldásokban dolgozó drive-okat? Nos, azért, mert kiderült, hogy azok malware-t tartalmaznak.

Azt ugyan nem közölte a vállalat, hogy hány eszközt érint az eset, de azt igen, hogy gyakorlatilag az összes olyat, amit a Storwize eszközzel együtt szállított le ügyfeleinek. Egészen pontosan azok számára érdemes azonnal cselekedni, akik a V3500, V3700, V5000 Gen 1 rendszerekből vásároltak. A fizikai megsemmisítést pedig azért javasolja az IBM, hogy ezzel elejét vegyék az ügyfelek a fertőző kód tovább terjedésének.

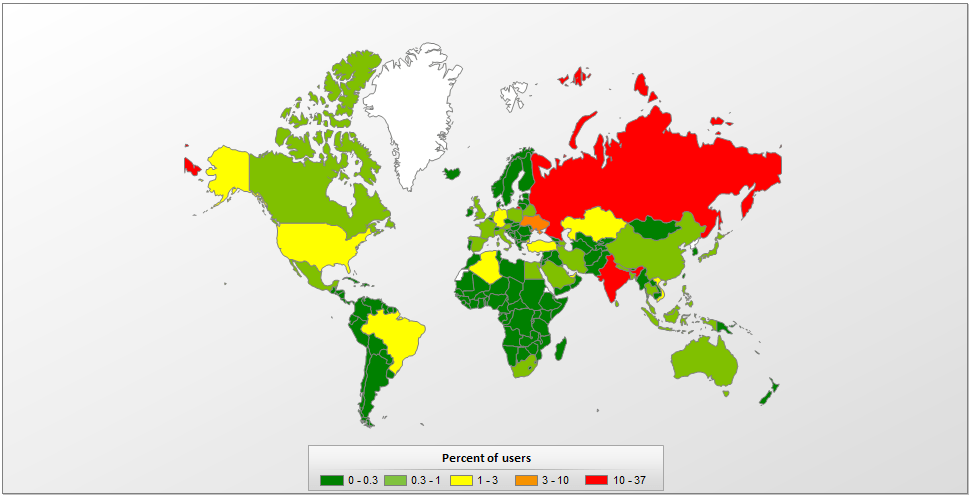

A Kék Óriás útmutatója szerint az a probléma, hogy amint az eszköz futtatásra kerül az SSD-ről, az létrehoz magáról egy másolatot az asztali számítógép vagy laptop merevlemezén, egy ideiglenes könyvtárban. Ez az ártalmas kód tulajdonképpen a Reconyc nevű trójai program családba tartozik, mely jellemzően Oroszországban és Indiában működő számítógépeket igyekszik támadni, olvasható a Kaspersky Lab beszámolójában.

Reconyc-kal támadott felhasználók aránya az elmúlt egy ében (forrás: Kaspersky)

Nagy szerencsére a malware nem aktiválódik az inicializáció során, állítja az IBM. Tehát ugyan felkerül az áldozattá vált eszköz(ök)re, de el az SSD használatbavételekor még nem indul. Éppen ezért a vállalat azt javasolta minden érintett ügyfelének, akik már használatba vették a meghajtókat rendszereikben, hogy futtassanak antivírus kereséseket és távolítsák el a beszivárgó malware-t. A fertőzés megszüntethető az ártalmas állományt tartalmazó mappa törlésével is.

Kellemetlen ajándék

Természetesen nem az IBM az első, aki kénytelen szembenézni a „gyárilag fertőzött” eszközök problémájával. A vásárlók ugyanis gyakorlatilag készpénznek veszik, hogy a boltból, beszállítótól stb. megvásárolt eszköz „szűz” állapotban van, azon semmilyen digitális kártevő nem található. Éppen ezért nem is gyanakodnak, vagyis egy ilyen helyzetben megbújó vírus sokkal nagyobb kárt tud okozni, mint a megszokott csatornákon keresztül érkező malware-ek.

Két éve írtunk például arról az esetről, melynek keretében több ezer vírusos táblagép került forgalomba - még az Amazon is árulta őket. A nagyjából 20 ezerről eszköz zömét az Egyesült Államokban, Mexikóban és Törökországban vásárolták. Tavaly novemberben pedig arról adtunk hírt, hogy malware eszközökkel előre telepítetten kerültek forgalomba kínai fejlesztésű/gyártmányú mobilkommunikációs eszközök, mint például a Blu R1 HD. Ezek ráadásul nem csak az ázsiai országban jutottak el a vásárlók kezébe, hanem például az USA-ban is, az Amazon és a Best Buy ajánlatai révén.

Az elmúlt egy-két évben elszaporodott ezen incidensek száma. A Lookout Ázsiában és Dél-Afrikában talált kereskedelmi forgalomban vírusos okostelefonokat. A közelmúltban pedig a G Data adott ki listát olyan kínai mobilokról, melyeken veszélyes alkalmazások voltak. Ez utóbbiak ráadásuk főleg német felhasználókról gyűjtöttek adatokat. A G Data akkor arra hívta fel a figyelmet, hogy a kártékony kódok nem feltétlenül a gyártáskor, hanem az ellátási lánc egyéb pontjain kerülhettek a telefonokra.

Biztonságos M2M kommunikáció nagyvállalti környezetben a Balasystól

A megnövekedett támadások miatt az API-k biztonsága erősen szabályozott és folyamatosan auditált terület, amelynek védelme a gépi kommunikáció (M2M) biztonságossá tételén múlik.

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak