Bár hajlamosak vagyunk azt hinni, hogy a dolgok internete egészen újkeletű, az igazság az, hogy már a kétezres években is léteztek olyan eszközök, melyek IoT funkcionalitást valósítottak meg. Velük egykorú az őket célzó támadások története.

Túlszaporodják az embert

Az Internet of Things, pontosabban a közeget alkotó eszközök áldásos tevékenységük mellett több új és néhány jól ismert régi veszélyt hoztak magukkal. A legújabb támadási formák egyértelműen bebizonyították, hogy a gépek kibervédelmét komolyan kell venni. Noha terminátorszerű gyilkolóeszközökről szó sincs, a tavaly komoly károkat okozó Mirai botnet kiválóan példázza, hogy a dolgok internete nem csupán megtámadható célpontokat jelent, hanem akár elosztott fegyverként is felhasználható.

Mindinkább felismerik ezt a kiberbűnözők is: 2010 és 2015 között ugrásszerűen, 2400 százalékkal (!) nőtt az IoT-t valamilyen szempontból érintő támadások száma. Ugyanezen időszak alatt duplázódott a csatlakozott eszközök mennyisége, ez a trend ráadásul továbbra sem csitul. Az évtized közepére már több mint 15 milliárd IoT készülék lógott a hálózatokon, számuk 2020 végére meg fogja haladni a 30 milliárdot. Az igazi felfutás azonban csak ezután következik; a Statista adatai alapján 2025-re több mint tízszer annyi eszköz csatlakozik majd az internetre, mint ahány ember a Földön él.

Mindeközben tavaly már 740 milliárd dollárt költött a világ IoT-ra, derül ki az IDC piackutatásából. Ez az összeg felölel minden olyan befektetést, ami az IoT-hez köthető: hardvert, szoftvert, szolgáltatást és az összekapcsolhatóságot biztosító megoldásokat is.

Hibajavítás: a 22-es csapdája

Noha a dolgok internetét alkotó eszközöket általánosságban egy kalap alá vesszük, három fő csoportra oszthatók. Habár van átfedés az őket érintő veszélyek között, eltérő kialakításuk és céljaik miatt különböző online fenyegetéseknek vannak kitéve.

A fogyasztói piac számára készülő IoT készülékeket az alacsony árra, a kis méretre és a minél alacsonyabb erőforrás-használatra való törekvés jellemzi. Ennek egyik következménye, hogy a rajtuk található szoftverek többnyire ingyenes, gyakran hibajavítások hiányától szenvedő linuxos alapokon futnak.

Tervezésükkor a biztonság mint szempont nem merült fel, az eszközök ráadásul gyorsabban fejlődnek, mint ahogy a biztonsági ipar le tudná követni. Ennek köszönhetően korábbi, már kihalófélben levőnek gondolt sérülékenységek bukkannak fel ezen a platformon. Tovább nehezíti védelmüket, hogy firmware-jük sok esetben nem frissíthető. Ráadásul gyártóik a feszes fejlesztési ütemtervek miatt nem készítenek hozzájuk patch-eket.

Éppen ezért nehéz megválaszolni azt a kérdést, hogy kinek a felelőssége a megfelelő biztonság kialakítása a fogyasztói eszközök esetén. Természetesen a gyártó és a felhőszolgáltató felelőssége elvitathatatlan, ám ennek betart(at)ása már kétséges. A piac kényszerítő ereje relatíve alacsony ebben a szegmensben, felértékelődik a kormányok szerepe a szabályozás tekintetében.

Nagyvállalati és ipari veszélyek

Jóval védettebbek a nagyvállalati felhasználásra készített IoT eszközök, köszönhetően annak, hogy az enterprise biztonsági rendszer bizonyos szinten védi őket. Ennek ellenére számos szolgáltatásmegszakításra törekvő kísérletről tudunk, ezek ellen a végpontok és a hálózatok szegmentációja jelent védelmi megoldást. Emellett szembe kell nézniük az engedély nélküli hálózati hozzáférési próbálkozásokkal, melynek során a támadók például a vezérlési eszközök hamisítására törekednek (spoofing). Ilyenkor a hackereszközök úgy viselkednek, mintha legitim vezérlőgépek lennének, becsapva ezzel az IoT egyéb elemeit.

Végül olyan, hagyományos biztonsági kihívásokkal is foglalkozni kell ebben a szegmensben, mint például a MAC-címekre utazó DDoS vagy DNS poisoning támadások. Mint említettük, ezek ellen a nagyvállalati biztonsági rendszer többnyire védelmet jelent.

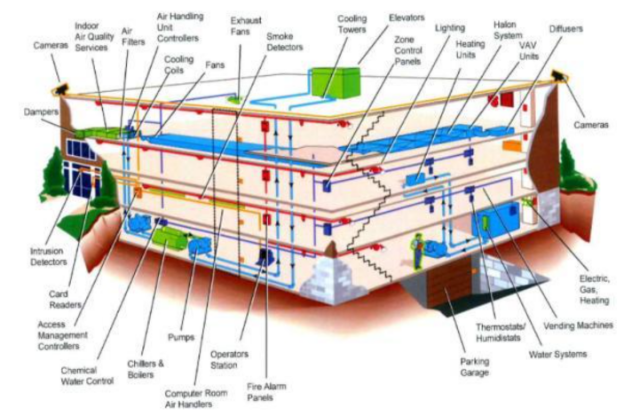

A dolgok internetén belül külön fejezetet képviselnek az ipari világban alkalmazott eszközök (Industrial Control Systems, ICS). A szenzorok, motorok, áramkörmegszakítók, pumpák, az előbbieket irányító távoli terminál egységek és programozható logikai vezérlők (PLC), de az üzemeltető által beavatkozásra használt eszközök (Human Machine Interface, HMI) is védelmet igényelnek.

Sajátságos jellemzőjük, hogy fordított biztonsági megközelítést igényelnek. Míg az IT-rendszereknél a titoktartás áll az első helyen (melyet az adatintegritás és a rendelkezésre állás követ), ezeknél az eszközöknél a rendelkezésre állás mindennél fontosabb. Könnyen belátható, miért alakult ez így: a kritikus fontosságú infrastruktúrák esetében nagyobb kárt okoz egy biztonsági incidens miatti leállás (például egy erőmű hűtési rendszere), mint az, ha a fertőzés egy darabig jelen van a megtámadott hálózatban.

Élet az IP-szabványon túl

Az ipari rendszereket jellemzi, hogy gyakran saját protokollokon és buszokon – autentikáció, titkosítás nélkül - kommunikálnak az eszközök egymással. Ezért, ha a támadó át tudja venni a programozható vezérlő felett az ellenőrzést, gyakorlatilag a rendszer jelentős részét uralni tudja. A két hálózat közötti átjárhatóság kiiktatása egyre kevésbé járható út, például az automatizált gyártási folyamatok miatt a gyártósorok mind inkább igénylik az IT-s hálózattal való együttműködést.

Ahhoz, hogy megfelelő szintű védelmet lehessen ezen eszközök számára biztosítani, először is látni kell, hogy milyen IoT készülékek találhatók a hálózatban, azokon milyen alkalmazások futnak, milyen sérülékenységgel rendelkeznek. Képesnek kell lenni az eszközök elkülönítésére, és biztosítani kell a távolról való titkosított hozzáférést. Végül pedig olyan biztonsági szolgáltatások futtatására van szükség, mint például a kockázatmenedzsment.

Biztonságos rendszer csak akkor alakítható ki, ha az IoT eszközök megfelelő firmware-rel rendelkeznek (és frissítésük is megoldott), illetve erős autentikáció és titkosított adatforgalom védené a készülékeket. Fontos a fizikai védelem is, de például olyan új védekezési módok is napvilágot láttak, mint az érzékelőként használt hálózat (network as a sensor) technika. Ennek segítségével az üzemeltetők valós időben rálátnak a forgalomra és a forgalmi telemetria alapján be is tudnak avatkozni. Tulajdonképpen a megoldás a híváslistákhoz hasonlóan működik: pusztán a naplóbejegyzések alapján – tehát részletes csomagelemzés nélkül is - egészen pontosan meghatározható, hogy mi történik éppen a hálózatban.

Hogyan gondolkodnak a támadók?

Ahhoz, hogy a kiberbűnözők sikeres betörést követhessenek el, legelőször fel kell deríteniük a kiszemelt hálózatokat. Ez többnyire e-mail és IP-címek gyűjtésével, portok szkennelésével történik. Ezt követően felmérik, milyen – akár emberi – sérülékenységgel rendelkezik a célpont rendszer, majd ennek ismeretében a támadó kódot el kell juttatni a leendő áldozathoz. A sebezhetőség kihasználása után telepíteni kell a támadó kódot, amivel aztán átvehetik az ellenőrzést az áldozatul esett eszköz felett.

A támadók számos esetben követték ezt a sémát. Célzott támadással (spear phishing) szereztek például hozzáférést 2014-ben egy németországi kohóban. Ott az IP-hálózatról jutottak be az ICS hálózatba, ahol működő ipari eszközöket állítottak le és ezzel komoly károkat okoztak. Ugyanez figyelhető meg a 2015-ös, ukrán erőmű elleni támadás során. Ekkor több mint 200 ezer ügyfél tapasztalt órákig tartó áramkimaradásokat a SCADA rendszer hiányosságait kihasználó hackerek támadása miatt.

Az IoT rendszerek tehát önmagukban nem jelentenek fenyegetést, a "gépek lázadására" csak emberi segítséggel, rosszindulatú támadók beavatkozásával kerülhet sor. Ennek elkerülésére, vagy legalább a kockázat csökkentésére számos lehetőség kínálkozik, melyek egy részét gondatlanság, erőforráshiány, vagy éppen a piaci verseny nyomása miatt használják ki az érintettek. A dolgok internetének eszközei tehát továbbra is fognak még fejtörést okozni.

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak