Az amerikai Praetorian nevű, kiberbiztonsággal foglalkozó vállalat tette közzé nemrég azt a tanulmányát, amely a legfontosabb sebezhető pontokat vizsgálta vállalati környezetben. Ehhez 100 saját, behatolási tesztet vettek alapul, amit 450 további, valóban megtörtént támadás információival egészítettek ki.

Így (talán annyira nem is) megdöbbentő konklúzióra juthatott a kutatás: még mindig az ember a leggyengébb láncszem. Azaz könnyebb ellopni valakinek a jelszavát és azzal illetéktelenül bejutni a célpont hálózatba, mint valamilyen egyéb technikával szerezni hozzáférést a megtámadni kívánt rendszerhez.

Veszélyforrások

A Praetorian kutatása szerint a következő öt sebezhetőség jelenti a legnagyobb gondot a vállalatok számára. Legelsőként végeztek a gyenge domainuser jelszavak (az esetek 66 százalékában jelentette a fő problémát), másodikként pedig a Broadcast névfeloldás mérgezése (az úgynevezett Broadcast name resolution poisoning) technika, mely a vizsgált esetek 64 százalékában kimutatható volt.

Harmadik helyre - 61 százalékkal - a pass-the-hash támadások kerültek. Negyedikként a cleartext jelszavak memóriában való tárolása végzett, 59 százalékkal, végül a vizsgált esetek 52 százalékában gondot okozott a hálózati hozzáférések vezérlésének gyengesége is. Gyakorlatilag szinte minden esetben – 97 százalék – egynél több alapvető okra volt visszavezethető a támadások sikeressége.

A fentiek alapján pedig könnyen megállapítható, hogy habár fontos a rendszerek védelmének erősítése, a biztonság fokozásának tekintetében legnagyobb eredményt továbbra is az emberi tényező hatásainak kiküszöbölésével lehet elérni. Természetesen nem hagyható el a szoftveres sebezhetőségek nyomon követése és kiiktatása sem, de a jelszólopási technikák elleni védekezéssel és a hálózati hozzáférések limitálásával még hangsúlyosabban kell foglalkozni.

Kompromittálódó jelszavak

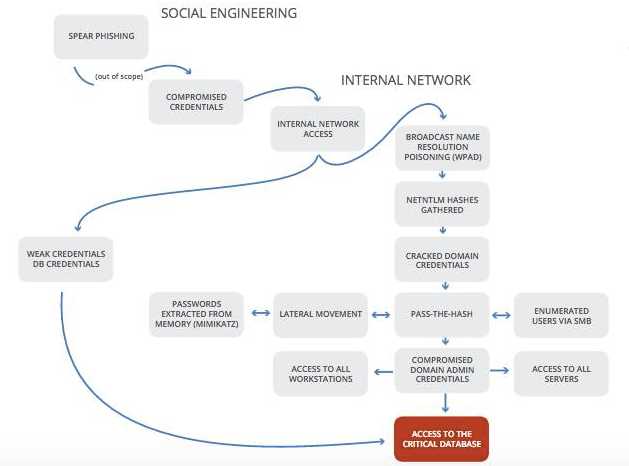

Jellemzően a jelszólopás az, amivel a hackerek először próbálkoznak: ha megvan a kiszemelt szervezet, esetleg annak néhány kiemelt tagja, akkor jelszóhalász vagy más, social engineering technikára alapuló, igazán mély technikai ismereteket nem is igénylő taktikával próbálnak illetéktelen hozzáférést szerezni. Ez ugyanis sokkal egyszerűbben kivitelezhető, mint egy egyébként jól védett rendszer gyenge pontjainak kiismerése és ezen sérülékenységek kiaknázása. Jól szemlélteti ezt az alábbi ábra:

„A social engineering technika mindig be fog válni, ha a támadó egy szervezet védett részébe akar bejutni. Ez az első lépés, amivel aztán a komolyabb szintű, a legfontosabb adatokhoz vezető hozzáférések is megszerezhetők. Márpedig a vállalatok alkalmazottainak néhány százaléka mindig gyanútlan lesz a social engineering támadásokkal szemben” – foglalta össze a Praetorian vezetője, Joshua Abraham.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér