Eduard Marin és Dave Singelée, a belga KU Leuven University kutatói több különböző szívritmusszabályzót vettek górcső alá, úgynevezett black box, azaz feketedoboz-teszteléssel. Anélkül vizsgálták az eszközöket, hogy azokról korábbi információkkal, tapasztalatokkal rendelkeztek volna, mindenféle speciális előképzettség nélkül tették ki alapos vizsgálatnak a kereskedelmi forgalomban kapható egészségügyi készülékeket.

Céljuk a pacemakerek kommunikációs protokolljának feltörése volt, melyet – sajnos – sikeresen végre is tudtak hajtani. Tesztjeik szerint öt méteres távolságról befolyásolni lehet egyes szívritmusszabályzókat: leállítani működésüket vagy a páciensre nézve végzetes sokkot okozni a támadással.

De ha erre még nem is kerülne feltétlenül sor, a vezetékmentes támadással megsérthető az érintett magánszférája, hiszen a támadók kiolvashatják az eszközben tárolt adatokat – merre járt az illető, milyen kezeléseket kapott és milyen aktuális egészségügyi állapotban van.

Évtizedes probléma

Singelée elmondása szerint a kutatók arra keresték a választ, hogy még mindig léteznek-e azok a wireless biztonsági bajok, amelyek léte már tíz évvel ezelőtt is ismert volt. Közlése értelmében a feketedobozos megközelítéssel lehallgatták a vezetékmentes kommunikációs csatornát, majd reverse-engineering technikával visszafejtették az egyébként jogvédett (tehát nem nyílt szabványon alapuló) kommunikációs protokollt. Mihelyst tudták, mit jelentenek a nullák és egyesek az üzenetekben, ki tudtak olvasni adatokat és támadásokat tudtak indítani.

Tanulmányukban csak korlátozottan ismertették a részleteket, hogy megvédjék a pacemakerrel élő emberek testi épségét. Singelée szerint ugyanis akár végzetes is lehet egy támadás kimenetele, ha olyan parancsot kap a szív működését mesterségesen szabályozó eszköz, ami sokkhoz vagy az alkalmazott terápia leállásához vezet.

Mivel fizikai hozzáférésre nincsen szükség, a támadó akár rejtve is maradhat, így felfedésének és felelősségre vonásának kockázata viszonylag alacsony. Ehhez csupán telepítenie kell pár antennát olyan stratégiailag fontos helyekre, mint vonatállomások és kórházak, melyek közelében megfordulnak pacemakeres betegek.

Kiadták a vérfrissítést

A szívritmusszabályzók energiakímélő módjának kezelésében rejlő programozói hibák teszik lehetővé egy sikeres szolgáltatásmegtagadásra (denial of service, DoS) irányuló támadás végrehajtását. Ennek kiaknázásával ugyanis az eszköz sosem kapcsol standby üzemmódra, amivel drasztikusan lezuhan az egység akkumulátorának üzemideje.

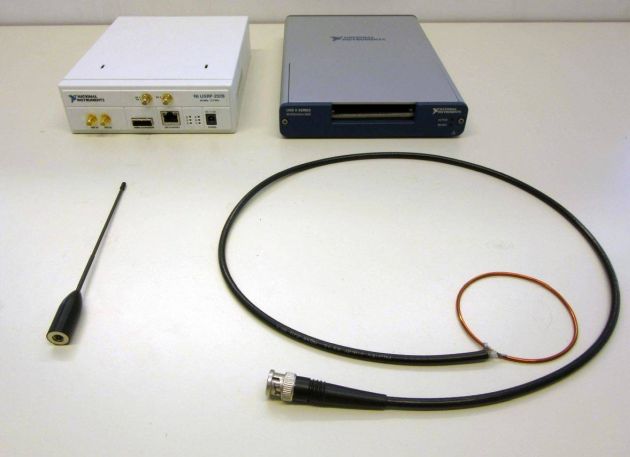

Ami csökkenti a támadás jelentette veszélyt, hogy pár méternél messzebbről nem lehet végrehajtani, és tömeges behatolási kísérletekre sincsen (egyelőre) lehetőség a kutatók szerint. Ráadásul a végrehajtásához szükséges eszközök nem kifejezetten olcsók: az URSP-2920 több mint három és fél ezer dollárba kerül, az USB-6353 ára pedig megközelítőleg háromezer dollár. Ami persze nem elérhetetlen, de legalább nem pár tízdolláros tucatműszerekről beszélünk.

A kutatók közlése értelmében az érintett termékeket gyártó vállalatot értesítették, a fejlesztő pedig kiadott egy javítást, ennél több részlet azonban nem ismert a hiba elhárításáról.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér