A könnyen ellopható vagy még könnyebben megfejthető jelszavas azonosítást ma már egyetlen szakember sem tartja biztonságosnak a különféle felhasználói profilok védelmére. A jelszavak megerősítésének egyik módja a többlépcsős azonosítás, amikor a belépéshez használt karakterkombináció mellett egy más típusú kulcs is autentikálja az adott műveleteket. Ilyenek az online banki felületekről már jól ismert, SMS-ben küldött aláíró jelszavak, vagy éppen a hordozható eszközök körében terjedő, az emberi szervezet egyedi jellemzőjének felismerésére alkalmas eljárások.

A kétfaktoros azonosítás (2FA) mindenképpen megnehezíti a támadók dolgát, de összességében nem mindig jelent ideális megoldást. Egyrészt a hackereket a második kulcsra épülő védelem sem mindig állítja meg, legyen szó a tokenekről, az új hálózati sebezhetőségek kihasználásáról vagy azokról a trükkökről, amelyekkel mondjuk az ügyfélszolgálatokon keresztül szereznek hozzáférést az előfizetésekhez. Másrészt a technológiák nem mindig olcsók, egy telefont például lényegesen megdrágítanak a biometrikus azonosítási funkciók, illetve az azokat biztosító speciális elemek.

Új IT-biztonsági szakkifejezés lehet a csecsebecse

A Florida International University és a Bloomberg közösen dolgozik a Pixie néven futó, kétfaktoros azonoítási megoldáson, amelyet nemrég publikáltak az ACM digitális könyvtárában. A Pixie a meglévő eljárások második lépcsőjeként drága hardverek nélkül végez kép alapú autentikációt, és ami még fontosabb, ennek során nem használ érzékeny, a támadók által is megszerezhető személyes adatokat.

A kétfaktoros azonosítás a beléptetés első lépcsőjét, a felhasználó által ismert kódot általában egy olyan elemmel egészíti ki, amit a felhasználó nem feltétlenül ismer, de bármikor hozzáférhet. Ilyenek a számláló vagy idő alapú, egyszeri jelszavakat gyártó algoritmusok. Az azonosítás lépéseit elvileg a végtelenségig lehet halmozni, de a magáncélú felhasználás biztonságát a jól kigondolt kétlépcsős megoldások is biztosítják.

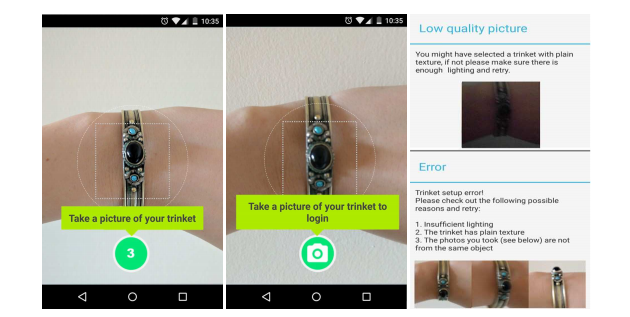

A Pixie a jelszó mellé egy szabadon választott személyes tárgyakat rendel, ezt a most közzétett dokumentum trinketnek, vagyis csecsebecsének nevezi. Trinket bármiből lehet: választhatunk ruházati kiegészítőket, könyveket, az íróasztalon szaneszét heverő tárgyakat, de lehet szó akár rágógumiról vagy cigarettás dobozról is. Ezt aztán a megfelelő szögből le kell fotózni a mobil eszközök kamerájával, hogy az alkalmazás összevesse a grafikus jelszóként működő fényképet az eredetileg rögzített felvétellel.

forrás: Pixie

A trinket ebből a szempontból úgy működik, mint egy QR kód, azzal a különbséggel, hogy ez tényleg titkos – vagyis ha a felhasználó titokban tartja, milyen tárgyról van szó, azt a támadók semmilyen módon nem deríthetik ki. Egy másik szempontból a trinketek fényképezése a biometrikus azonosításra hajaz, de itt is van egy lényeges különbség, méghozzá az, hogy a kiválasztott csecsebecsét az ember nem feltétlenül hordja magával minden pillanatban, szemben mondjuk az ujjlenyomatával.

Egyelőre jól működik, és a felhasználóknak is tetszik

A Pixie képfelismerő algoritmusa helyben, az adott készülékeken működik, így az azonosítás nem függ az adatkapcsolat minőségétől, és a hálózati támadásokra sem érzékeny, ami nem mondható el például az SMS-ben küldött aláíró jelszavakról. A referenciaképeknek ráadásul nem kell a kiválasztott tárgyak egészét lefedniük, elég, ha a felhasználó a póló mintájának vagy a cipőtalp bordázatának egy részletét rögzíti. Az egyértelműség kedvéért: nem kell innentől egész életünkben ugyanazt a cipőt hordani vagy ugyanazt a könyvet olvasni, a hivatkozott tárgyakat napjában százszor is meg lehet változtatni.

A kutatási anyag felhívja rá a figyelmet, hogy a Pixie eljárása azért különösen biztonságos, mert a támadónak a mobil eszköz mellett az aktuális trinketet is meg kell szereznie, és ezután még azt is el kell találnia, hogy a tárgy melyik részét, milyen szögben kell befotóznia. A brute force, vagyis a nagy számú próbálkozásra épülő támadások a dokumentum szerint igen jó hatásfokkal lepattannak a Pixie-ről.

forrás: Pixie

A kutatók nyilvános képadatbázisokból vett 40 ezer fotó felhasználásával 14,3 millió autentikációs kísérletet hajtottak végre, ezeknek pedig 0,09 százaléka volt sikeres, ami nem rossz eredmény a fejlesztés kezdeti stádiumában lévő technológiától. Egyébként a téves azonosítási arány (FAR) ugyanakkor 0,02 százalékos, a hibás visszautasítási arány pedig 4,25 százalékos volt egy 122 ezres mintán.

A felhasználók is aránylag jól fogadták az új módszert: a tesztalanyok fele azt mondta, hogy tetszik neki a dolog, 40 százalékuknak nem volt határozott véleménye, és csak a maradék 10 százalék találta valamilyen okból kényelmetlennek az eljárást. Ez nem csak azt jelenti, hogy a Pixie a felhasználói preferencia szempontjából felülmúlja az eddig ismert és használt módszereket, de a kutatók szerint az azonosító kulcsok alkalmazásának sebessége – a fotó elkészítése után fél másodperces feldolgozási időről beszélünk – és megjegyezhetősége is javult, ami szintén fontos eredmény.

Arról természetesen még korai lenne bármit mondani, hogy a Pixie projekt utat talál-e a konzumer piacra, esetleg az üzleti felhasználásba. Főleg, hogy a technológia még közel sem kiforrott, tekintve például azt a körülményt, hogy a biometrikus azonosítás jól meghatározható jellegzetességeket dolgoz fel, míg trinket a világon bármiből lehet, vagyis a felismerő algoritmusnak is sokkal nehezebb dolga van.

Az mindenesetre biztos, hogy manapság a biztonság és a felhasználói élmény kiegyensúlyozása folyamatos kihívást jelent, mivel azok az idők már elmúltak, amikor egy kényelmetlen informatikai eszközt vagy alkalmazást is el lehetett adni.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak