Éveken át volt átjáróház mintegy 25 ezer Linux és Unix szerver egy támadássorozat következtében, amit az ESET, a CERT-Bund, az SNIC (Swedish National Infrastructure for Computing), valamint egyes kormányzati ügynökségek együttes erővel derítettek fel. A kiberbűnözők ezúttal nem a végfelhasználók felől támadtak, hanem célzottan, kifejezetten a szerverekre koncentráltak, szabad szoftveres weboldalakat fertőztek meg, jelszavakat loptak és így tovább. Áldozatul esett többek között a Linux Foundation www.kernel.org weboldala is, amely a legfrissebb Linux rendszermagot tartalmazza.

Az Operation Windigo névre keresztelt támadássorozat legalább két és fél éve kezdődött, és a közelmúltig senkinek sem tűnt fel, hogy egy ilyen kiterjedt alvilági akció van folyamatban. Egyesek szerint igencsak optimista becslés, hogy "csak" 25 ezer Linux- és Unix-alapú kiszolgálót érint a támadás, ráadásul – és ez az aggasztóbb – jelenleg is legalább 10 ezer szerveren vannak jelen aktívan azok a kódok, amik révén a támadók végrehajthatják káros tevékenységeiket.

A támadásról az ESET részletes tanulmányt is publikált, ami egy kattintásnyira tölthető le pdf formátumban.

Spam, pornó, jelszó

Az ESET által kiadott közlemény szerint az Operation Windigo által ostromlott szerverek bevonásával a támadók naponta összességében több mint 35 millió spamet, azaz kéretlen levelet tudtak terjeszteni. Ezzel azonban még nem ért véget a károkozás, ugyanis a Windigóhoz tartozó kártékony programok segítségével webes átirányítások is végrehajthatóak voltak. Napi félmillió olyan átirányítás következhetett be ártalmas weboldalakra, amik végső soron a végfelhasználók számítógépeinek megfertőződéséhez vezethettek.

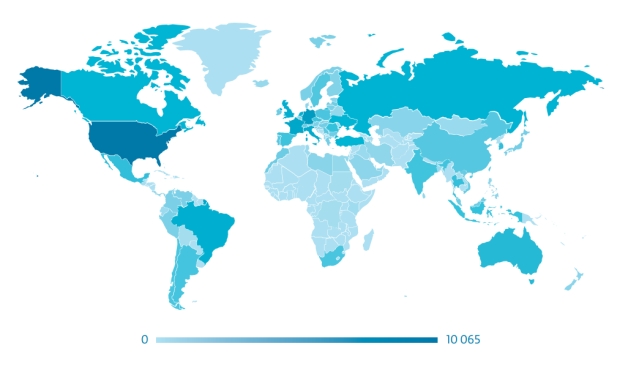

A Linux/Ebury elterjedtsége (forrás: ESET)

A vírusterjesztők különféle exploitokat használtak arra, hogy biztonsági réseken keresztül ártalmas kódokat juttassanak fel az "eltérített" PC-kre. Mac OS X és iOS rendszerek esetében elsősorban weboldalakat manipuláltak, és hirdetéseket szúrtak be egyes weblapokba. Emellett az iPhone felhasználókat felnőtteknek szóló tartalmakkal kecsegtető weblapokra vezették.

Ehhez a Linux/Ebury nevű OpenSSH backdoort (SSH-n keresztül megadott felhasználónevek és jelszavak ellopására és távoli elérésre is alkalmas), a Linux/Cdorked HTTP backdoort (webes forgalom átirányítására jó fertőzött DNS-ek segítségével), és a Prl/Calfbot spamküldő scriptet használták.

Mivel még jelenleg is ezerszámra lehetnek fertőzött kiszolgálók, ezért a helyzet az elmúlt időszakban sem sokat javult. Az ESET közleménye idézte Pierre-Marc Bureau-t a cég szakértőjét, az Operation Windigo-tanulmány egyik szerzőjét, aki szerint a nagyszámú fertőzés miatt a támadóknak jelentős erőforrás áll rendelkezésükre, mind a sávszélesség, mind az adattároló kapacitás, mind a számítási teljesítmény tekintetében.

Az elemzések azt mutatják, hogy a Windigo elsősorban az Egyesült Államokban, Németországban, Franciaországban és Nagy-Britanniában okozott gondokat, de a világ más országaiból és régióból is jeleztek fertőzéseket.

Az éberség Linux alatt sem stréberség

Az ESET kutatói egy meglehetősen radikális megoldást javasolnak a szerverüzemeltetőknek és a webmastereknek: ha fertőzést észlelnek, a legbiztosabb, ha a rendszert teljesen újratelepítik.

Egyesek szerint a Linux-alapú rendszereknek nincs szükségük kiegészítő védelemre. Ám az élet rácáfolt erre – hívta fel a figyelmet David Jacoby, a Kaspersky Lab biztonsági kutatója. Ma már igenis a linuxos kiszolgálók is egyre intenzívebb támadásoknak vannak kitéve. Jacoby szerint azonban a Linuxot nem a nulladik napi sebezhetőségek vagy a vírusok veszélyeztetik igazán, hanem a manipulált alkalmazások, a PHP-s hátsó kapuk, illetve a jogosulatlan SSH-alapú hozzáférések.

(A cikk a Biztonságportálon megjelent írás szerkesztett változata.)

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér