Sokszor még az egyszerű eszközöket használó támadók sem foghatók meg gyorsan. És nem a támadási módszereik vagy eszközeik fejlettsége, hanem az ügyesen felépített infrastruktúájuk miatt. Egy ilyen csapatot buktatott le közös erővel a Cisco és a Level 3 Threat Research Labs – írta a Biztonságportál. A két cég szakembereinek sikerült feltérképezniük a támadáshoz használt infrastruktúrát. És kiderült, épp ez volt a lényeg a támadásban. A támadók több millió dollárt kaszáltak.

Több, mint botnet

A bűnözők egyszerű módszereket vetettek be. Fogtak néhány exploit kitet, és elkezdték terjeszteni. Az exploitokban nem volt semmi különös. Annál inkább a terjesztésben, valamint a támadáshoz használt infrastruktúrában. Ez ugyanis nem egy klasszikus botnet.

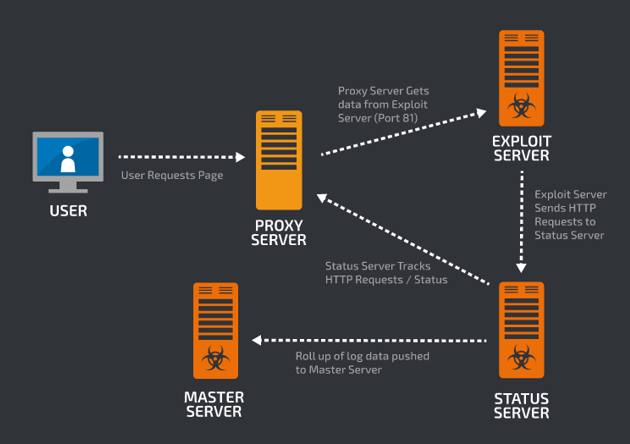

Az infrastruktúra néhány háttérkiszolgálóra épült, amelyek egyrészt tárolták a sebezhetőségek kihasználására alkalmas kártékony kódokat, másrészt folyamatosan naplózták, monitorozták a hálózat épségét, működését. Azok a gépek pedig, amelyekre sikerült feljuttatni az exploitokat, több mint száz proxy gépen keresztül csatlakoztak ezekhez a szerverekhez. Ezzel próbálták leplezni a csalók a valódi kiszolgálóikat.

A vizsgálatok arra derítettek fényt, hogy a támadások legalább felénél az Angler exploitkészletet használták. (Az Angler az egyik leggyakrabban használt támadóeszköz, tavaly külön cikket is szenteltünk sokoldalú képességeinek.) A fertőzésekhez pedig szintén a leggyakrabban támadott programok biztonsági réseit használták ki: az Adobe Flash Playerét, az Internet Explorerét, valamint a Silverlightét. A kutatócsapat szerint jó aránnyal támadták a gépeket: 40 százalékos volt a fertőzési arány.

A végső cél az volt, hogy fájlok titkosítására és így a felhasználók megzsarolására alkalmas, úgynevezett ransomware programokat telepítsenek. De ha már egy gépbe bejutottak, mellékesen elhelyeztek a gépen bank- és hitelkártyaadatok ellopására alkalmas kémprogramokat is.

Naponta több ezer gép havi 3 millió dollárt hozott

A bűnözők több ezer számítógépet tudtak megfertőzni naponta, amivel ugyanennyi felhasználónak okoztak komoly károkat. A Cisco úgy becsülte, hogy a támadók akár havi hárommillió dollárt is kereshettek. Ezt a számot a Symantec egy korábbi felmérése – mely szerint átlagosan a felhasználók 2,9 százaléka fizet váltságdíjat a zsarolóknak –, valamint a fertőzés kiterjedtsége alapján kalkulálták ki a kutatók. És ehhez ott volt egy kis zsebpénznek még az is, amit az ellopott adatokkal kerestek.

A Cisco és a Level 3 Threat persze csak részleges sikert ért el. A hálózatot feltérképezték, a bűnözők azonban ettől még szabadon mászkálnak.

EGY NAPBA SŰRÍTÜNK MINDENT, AMIT MA EGY PROJEKTMENEDZSERNEK TUDNIA KELL!

Ütős esettanulmányok AI-ról, agilitásról, csapattopológiáról. Folyamatos programok három teremben és egy közösségi térben: exkluzív információk, előadások, interaktív workshopok, networking, tapasztalatcsere.

2026.03.10. UP Rendezvénytér

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak