Minden idők legjövedelmezőbb kártékony programjai a zsarolóvírusok. Működési mechanizmusuk egyszerű: az online támadók elérhetetlenné teszik a felhasználók érzékeny adatait, a zárolást pedig csak akkor oldják fel, ha közvetlenül és nyomon követhetetlenül pénzhez jutottak. Felfutó trendről van szó; csak tavaly 1 milliárd dollárnyi kárt okoztak az FBI szerint a ransomware-ek.

Digitális zsarolás

2016-ban a megtámadottak átlagosan 2-3 százaléka fizetett állományai visszaszerzéséért, ez a sokmilliós érintett internetezői tábor esetében már olyan pénzösszeg, ami megmozgatja a kiberbűnözők képzeletét. Ráadásul egyre több tekintetben mind könnyebb dolguk van. A bitcoin révén nyomon követhetetlenül juthatnak pénzhez, az NSA-tól kiszivárgott hackereszközök megvásárolhatóságával pedig relatíve alacsonyra került a belépési küszöb. Sőt a Tox, a Satan és ehhez hasonló lehetőségek révén már szolgáltatás formájában (Ransomware-as-a-Service) is kiaknázhatók a zsarolóvírusok képességei.

Az e-mailes terjedési forma mellett a webes csatorna a leggyakoribb fertőzési médium – gyakran sérülékeny weboldalakon keresztül jutnak célpontjaikig a zsarolóvírusok. Többnyire (de nem kizárólag) az Internet Explorer sebezhetőségeit használják ki az olyan exploit kitek révén, mint az Angler vagy a Nuclear. Sikeres fertőzés esetén a program kialakítja az irányítási és vezérlési csatornát, amivel az áldozattá vált gép távolról felügyelhető. Jelenleg ez zömmel DNS csatornán keresztül zajlik, de az iparágnak fel kell készülnie a közösségi hálózatok hasonló célból való felhasználására.

A megtámadott rendszeren titkosítja, gyakorlatilag túszul ejti az állományokat a ransomware, ennek feloldásáért pedig pár bitcoint kér alkotója. A fizetési hajlandóságot elősegítendő nem ritkán bemutatót kap az áldozat: néhány fájlját ingyen dekódolják, vagy akár humánalapú támogatást is biztosítanak, felhívható telefonszámmal.

Egy fertőzés krónikája

Emberi beavatkozást nem igénylő módon fertőz a WannaCry, melyhez a március 14-én bejelentett biztonsági hiányosságokat használja fel. A Microsoft bejelentését követően még aznap elkészült az akkor még csak várt támadás ellen a Cisco betörésdetektáló rendszereit védetté tevő Snort szignatúra. A Cisco új generációs tűzfala (NGFW) tehát már márciustól preventív védelmet nyújtott, jóval a WannaCry támadást megelőzően.

Április 14-én jelentette be a Shadow Brokers nevű hackercsoport, hogy az Amerikai Hírszerzéstől eltulajdonított hackereszközök egy részét elérhetővé tette az érdeklődők számára. Április 25-ig további Snort szignatúrák készültek a Cisco NGFW eszközeihez.

A globális fertőzési hullám május 12-én indult. 7 óra 30 perckor tette közzé az első információkat a MalwareTechBlog a WannaCry megjelenéséről. A Cisco Umbrella 7:43-ra kategorizálta a ransomware megjelenésével ismertté vált kill-switch URL-t, majd ennek az információnak az elterjesztésével a vállalat ügyfelei immúnissá váltak a fertőzéssel szemben. 9:33-kor a Cisco Advanced Malware Protection automatikus elemzési szabályok segítségével észlelte a zsarolóvírust, így sikeresen felmérhette és blokkolhatta a fertőzötté vált végpontokat. 10:12-re a Cisco Umbrella befejezte a kill-switch domain elemzését és azt a malware kategóriába sorolta.

A gyors beavatkozásnak köszönhetően minimalizálható volt a kár. A teljes interneten mostanáig alig 200 ezer áldozatot szedett a WannaCry, közülük mindössze 317-en döntöttek úgy, hogy engednek a zsarolásnak és fizetnek. Ezzel a támadók alig több mint 50 bitcoint (nagyjából 115 ezer dollárt) kerestek, így bevételi szempontból a zsarolóvírus kudarcnak minősíthető.

Háromszintű védelem

Egy hálózat védelmének ereje mindig a leggyengébb láncszemen múlik, a technológia, a folyamatok és az emberi tényező pedig egyaránt fontos szerepet játszik. Alapvetően fontos a patch-menedzsment alkalmazása, illetve használatának kikényszerítése. Szükség van katasztrófa-helyreállítási tervre, biztonsági mentésekre (köztük offline backupra). Legalább ilyen fontos a felhasználói tudatosság kialakítása, annak a hozzáállásnak az elterjesztése, hogy minden kétséges esetben támadási kísérletet kell feltételezni. A kiberhigiénia mellett a felhasználók gyakori tesztelése sem megkerülhető; ezáltal kiszűrhető, hogy az adott szervezet mely alkalmazottai szorulnak IT-biztonsági oktatásra.

Mindezek mellett szükség van fejlett, többszintű védelmi eszközökre. Ennek első vonalát a Cisco Cloud Email Security képezi, mely csatolmány- és URL-ellenőrzést végez, blokkolva a jelszóhalász linkeket és ransomware állományokat. Mélyebb elemzéssel proxyként, kép formában megjeleníti a meglátogatni kívánt, gyanús oldalt, melynek valódi megnyitásáról a vizuális információ ismeretében dönthet a felhasználó.

A védelem második rétegét a DNS-webproxy funkciót nyújtó Cisco Umbrella rendszere szolgáltatja. A Cisco Umbrella egy biztonságos internet átjáró, ún. Secure Internet Gateway. Alkalmazásával a mobil végpontok is védhetővé válnak, mely feladat a nagyvállalati rendszer elhagyását követően válik különösen fontossá. A rendszer automatikusan észleli, ha kilépett a felhasználó a megbízható hálózatból, így adatai továbbra is nagyvállalati szintű védelmet kapnak.

Végül a retrospektív védelmi megoldást nyújtó Cisco AMP (Advanced Malware Protection) minden, a hálózaton beengedett állományt nyomon követ, és ha később fertőzöttnek bizonyul, arról haladéktalanul értesíti és izolálja az érintetteket. Ez azért különösen fontos, mert enélkül akár hónapokig is rejtve maradhat egy fertőzés. A Cisco Advanced Malware Protection ezzel szemben átlagosan alig 6 óra alatti észlelési időre képes.

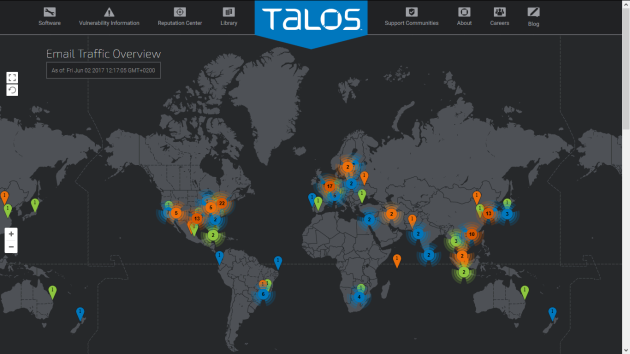

A Cisco-nál egy több száz mérnökből álló kutatócsapat is működik, Cisco Talos néven. Feladatuk, hogy a fenyegetéseket automatizált viselkedésfelismerés módszerével észleljék és elemezzék. Ehhez olyan sandbox rendszereket használnak, melyekkel felderíthetők a gyanús kódok tulajdonságai. Forrásul a Cisco Advanced Malware Protection szolgál, ami a jónak és ártalmasnak minősített file-okról automatikusan dönt, a szürke zónába tartozó állományokat pedig továbbítja a Thread Grid sandbox rendszer számára.

Itt pontrendszer alapján osztályozzák a file-ok viselkedését. Egy, a file-rendszer módosítására vonatkozó próbálkozás vagy a tömörített, titkosított header alkalmazása például több mint gyanús tevékenységnek számít. Külön fejlesztői kör dolgozik azon, hogy felfedjék azokat a támadókat, akik a sandbox rendszerekben való beazonosítás elkerülésével próbálkoznak. Ez a macska-egér harc vezetett oda, hogy a virtuális homokozónak el kell rejtenie magát, tapasztalatlan felhasználó számítógépének álcázva önnön működését.

Elkerülhetetlen áldozatok

A Gartner véleménye szerint el kell fogadni, hogy nem csupán nem létezik 100 százalékos védelem, de az arra való törekvést is fel kell adni. Ehelyett az észlelési és reagálási idő javítására kell fordítani az erőforrásokat. Jelenleg a szervezetek IT-biztonsági költségvetésük 90 százalékát költik megelőzésre, míg az észlelés és reagálás fejlesztésére csupán a büdzsé 10 százaléka jut.

Ezzel szemben áll a piackutató véleménye: a 60-40 százalékos szint jelenti az egészséges arányt és biztosít igazán hatékony védelmet.

Adathelyreállítás pillanatok alatt

A vírus- és végpontvédelmet hatékonyan kiegészítő Zerto, a Hewlett Packard Enterprise Company platformfüggetlen, könnyen használható adatmentési és katasztrófaelhárítási megoldása.

CIO KUTATÁS

TECHNOLÓGIÁK ÉS/VAGY KOMPETENCIÁK?

Az Ön véleményére is számítunk a Corvinus Egyetem Adatelemzés és Informatika Intézetével közös kutatásunkban »

Kérjük, segítse munkánkat egy 10-15 perces kérdőív megválaszolásával!

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak