Bár a botnetek többségét – már csak az elterjedtségük okán is – főleg windowsos rendszerekből építik fel a kiberbűnözők, a linuxos rendszerek sem védettek ez ellen. Az orosz keresőóriás, a Yandex kutatói egy a Virsu Bulletinen közölt tanulmányban hívták fel a figyelmet ezek kockázataira. A tanulmányból a Biztonságportál készített rövid összefoglalót.

Hitvita helyett belátás

Évekig hitvita zajlott az open source hívei és a zárt rendszerek használói között, hogy melyik modell jelent nagyobb biztonságot. Ma már annyiban tisztább a kép, hogy miközben a világ erőteljesen mozdul – legalábbis bizonyos területeken – a nyíltság irányába, mindkét oldal elfogadta: nincs hibátlan rendszer, bármelyiket fel lehet törni. A kérdés leginkább ma már az, hogy milyen gyorsan lehet felfedezni a réseket, illetve ha már megtörtént a baj, magát az incidenst. A biztonsági rendszerek fejlesztő számára is ez a legnagyobb kihívás.

A Linuxot ugyanis nemcsak a rendszergazdák, hanem a kiberbűnözők is szeretik. Elősorban azért, mert olyan helyen használják – szervereken, webszervereken –, melyek folyamatosan működnek, megfelelő sávszélességgel rendelkeznek, és általában több hardveres erőforrást biztosítanak, mint a hagyományos PC-k.

Az is növeli ezeknek a kiszolgálóknak a kitettségét, hogy a legtöbbször nem automatikusan frissülnek, hanem az üzemeltetőknek manuálisan tesztelik, majd telepítik a javításokat. Ez értelemszerűen hosszabb időt vesz igénybe, tehát több marad a szabad garázdálkodásra.

A szervereken sokszor nincs víruskereső alkalmazás és integritásellenőrzés sem, ami tovább növeli a kitettséget.

A Mayhem tanulságai

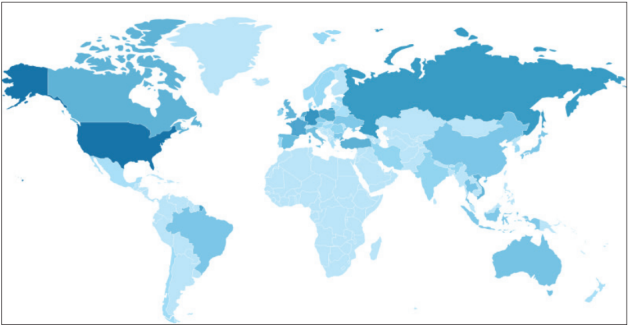

Áprilisban fedezték fel Mayhem károkozó segítségével felépített botnetet, amely ismét ráírányította a figyelmet a Linuxra, pontosabban arra, hogy bizonyos területeken igencsak komolyan érinteti a kiberbűnözés. A Mayhem sajátosságaiból egyértelműen látszott, hogy a támadók kifejezetten a webszerverekre utaztak. A két megtalált vezérlőszerver összesen 1400 fertőzött kiszolgálót irányított, melyek többsége az USA-ban, Oroszországban, Németországban és Kanadában működött.

A Mayhem által megfertőzött szerverek eloszlása (forrás: Visrus Bulletin)

A Mayhem terjedését egy PHP kód segítette. Ha a szkript lefutott, feltérképezte az adott architektúrát (x64/x86), illetve az operációs rendszert (Linux/FreeBSD), majd a kapott eredmények alapján további shell scripteket generált, valamint ütemezett feladatokat hozott létre. Ezt követően kapcsolódott egy vezérlőszerverhez, jelentette a fertőzés megtörténtét, majd további fájlokat töltött le, illetve parancsokat fogadott.

Saját állományai számára létrehozott egy titkosított fájlrendszert is, hogy nehezebb legyen detektálni a jelenlétét. A kutatóknak azonban sikerült ezt dekódolniuk.

A saját fájlrendszerben olyan bővítmények is helyet kaptak, amik révén a károkozó végre tudta hajtani a számára kijelölt feladatokat. Ezek általában brute force jellegű támadások voltak, melyekkel felhasználóneveket és jelszavakat próbáltak megszerezni. Egyes modulok emellett naplózták például weboldalak egyes – a támadók számára érdekes – tartalmi elemeit is. Bár a Mayhem nem volt túlságosan válogatós, az esetek többségében Joomla- és WordPress-alapú weboldalakat vett célba.

A Mayhem esete is mutatja, hogy a kártékony programok elleni védekezést a Linux-alapú kiszolgálókra is ki kell terjeszteni, és érdemes azokon is több szintű védelmi eljárásokat bevezetni.

A teljes tanulmány a Virus Bulletin oldaláról tölthető le pdf formátumban.

Adathelyreállítás pillanatok alatt

A vírus- és végpontvédelmet hatékonyan kiegészítő Zerto, a Hewlett Packard Enterprise Company platformfüggetlen, könnyen használható adatmentési és katasztrófaelhárítási megoldása.

CIO KUTATÁS

TECHNOLÓGIÁK ÉS/VAGY KOMPETENCIÁK?

Az Ön véleményére is számítunk a Corvinus Egyetem Adatelemzés és Informatika Intézetével közös kutatásunkban »

Kérjük, segítse munkánkat egy 10-15 perces kérdőív megválaszolásával!

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak