A Kaliforniai Egyetem és a Google közös kutatása felfedte, hogy több mint 1,9 milliárd, különböző online szolgáltatásokba bejutást lehetővé tevő felhasználóév és jelszó páros érhető el az online feketepiacon. Ezek jelentős része az amerikai keresőóriás valamelyik szolgáltatásához kapcsolódik.

A cél természetesen a profit

A kutatók a Google adatainak segítségével állapították meg, hogy a lopott azonosítók milyen arányban biztosítanak tényleges hozzáférést felhasználói fiókokhoz. Ennek során megállapították, hogy nagyjából minden negyedik felhasználónév-jelszó párossal sikeresen be lehet jelentkezni, ennek révén pedig további adatokhoz hozzájutni az érintett felhasználóval kapcsolatban.

A földalatti ökoszisztéma kutatói arra voltak kíváncsiak, hogy milyen cél vezérli az adatlopást kezdeményezőket. Ehhez a 2016 és 2017 márciusa közötti időszakot vizsgálták, amikor a billentyűzet-leütést figyelő alkalmazások (keylogger) közel 800 ezer potenciális áldozatát és 12,4 milliónyi jelszóhalász támadás célpontját azonosították be. Ők mindannyian ki vannak téve annak a veszélynek, hogy a támadók nem csupán az általuk használt szolgáltatás(ok)ba való bejelentkezéssel próbálkoznak, hanem komplett online személyiséglopást is végrehajtanak.

Utóbbi sikerével ugyanis komoly anyagi haszonra lehet szert tenni. Akár banki adatokhoz is hozzáférhetnek; az online, lopott bankkártyák hatékony lefosztásáról pedig már hosszú évek óta komoly tapasztalat áll rendelkezésre. A legegyszerűbben úgy lehet pénzhez jutni ilyen tömegű bankkártya-adattal, ha eladják a feketepiacon. Persze a végső cél az, hogy valahogy a kártyatulajdonosok számláján könnyítsenek a bűnözők, akár az adattolvajok, akár azok, akik megveszik tőlük az adatokat.

Ez azonban közel sem egyszerű. Ilyen nagy mennyiségű tranzakciót ugyanis nehéz úgy megvalósítani, hogy az ne tűnjön fel a bankok egyre kifinomultabb csalásfelderítő rendszereinek. És ilyenkor nő a lebukás veszélye is. A tolvajok ezért trükkhöz folyamodnak.

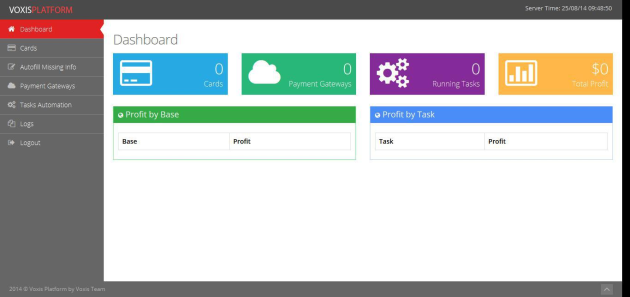

Kiberbűnözők egy csoportja olyan eszközt fejlesztett ki, amely úgy próbálja automatizálni a lopott bankkártyák "lemerítését", hogy az eszköz ne akadjon fenn a csalásfelderítő technológiákon. A Voxis Platform nevű webes alkalmazás dolga, hogy a betöltött adatok felhasználásával testre szabott módon kezdje el megtömni a csalók pénztárcáját – és értelemszerűen megcsapolni a mit sem sejtő banki ügyfeleket.

Csak nem akarnak kimúlni a jelszavak

Visszatérve a kutatásra: a jelentést készítők rávilágítottak, hogy az azonosítói eljárás szigorításával – például a felhasználó korábbi földrajzi elhelyezkedéseinek figyelembe vételével, eszközprofilok használatával stb. – jelentősen mérsékelhető a kiszolgáltatottá vált felhasználói fiókok aránya. Segíthet a jelszótároló alkalmazások, szolgáltatások használata is, melyekkel minden, autentikációt igénylő helyen egyedi felhasználónevek és jelszavak használhatók. Az emberek többsége magától nem képes túl sok azonosító adatot megjegyezni, ezért hajlamos mindenhol ugyanazt használni – egy jó jelszótároló appal viszont kiiktatható a nehézkes memorizálás folyamata.

Vannak persze különböző technikák arra, miként lehet megbízható jelszót készíteni. Míg korábban a minimum 8 karakteres, betűket, számokat és speciális karaktereket tartalmazó szavakat ajánlották, egy új javaslat szerint a hosszabb, legalább 20 karakterből álló, egymáshoz logikusan nem kötődő szavakat tartalmazó hitelesítő-karaktersorozatokat ajánlják. Ezeket egyrészt nehezebb feltörni, másrészt viszont könnyebb felhasználói oldalról megjegyezni.

Említést érdemel egy vadonatúj, „csecsebecse-alapú” hitelesítési eljárás is. A kétfaktoros azonosítás a beléptetés első lépcsőjét, a felhasználó által ismert kódot általában egy olyan elemmel egészíti ki, amit a felhasználó nem feltétlenül ismer, de bármikor hozzáférhet. Ilyenek a számláló vagy idő alapú, egyszeri jelszavakat gyártó algoritmusok. Az azonosítás lépéseit elvileg a végtelenségig lehet halmozni, de a magáncélú felhasználás biztonságát a jól kigondolt kétlépcsős megoldások is biztosítják.

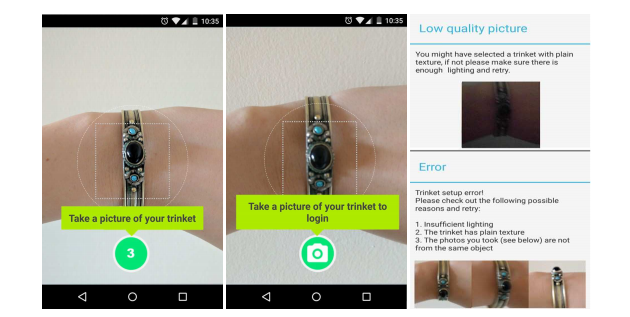

A Florida International University és a Bloomberg közös munkájának eredményeként megszületett Pixie a jelszó mellé egy szabadon választott személyes tárgyakat rendel, ezt egyelőre trinketnek, vagyis csecsebecsének nevezi. Trinket bármiből lehet: választhatunk ruházati kiegészítőket, könyveket, az íróasztalon szaneszét heverő tárgyakat, de lehet szó akár rágógumiról vagy cigarettás dobozról is. Ezt aztán a megfelelő szögből le kell fotózni a mobil eszközök kamerájával, hogy az alkalmazás összevesse a grafikus jelszóként működő fényképet az eredetileg rögzített felvétellel.

A trinket ebből a szempontból úgy működik, mint egy QR kód, azzal a különbséggel, hogy ez tényleg titkos – vagyis ha a felhasználó titokban tartja, milyen tárgyról van szó, azt a támadók semmilyen módon nem deríthetik ki. Egy másik szempontból a trinketek fényképezése a biometrikus azonosításra hajaz, de itt is van egy lényeges különbség, méghozzá az, hogy a kiválasztott csecsebecsét az ember nem feltétlenül hordja magával minden pillanatban, szemben mondjuk az ujjlenyomatával.

Adathelyreállítás pillanatok alatt

A vírus- és végpontvédelmet hatékonyan kiegészítő Zerto, a Hewlett Packard Enterprise Company platformfüggetlen, könnyen használható adatmentési és katasztrófaelhárítási megoldása.

CIO KUTATÁS

TECHNOLÓGIÁK ÉS/VAGY KOMPETENCIÁK?

Az Ön véleményére is számítunk a Corvinus Egyetem Adatelemzés és Informatika Intézetével közös kutatásunkban »

Kérjük, segítse munkánkat egy 10-15 perces kérdőív megválaszolásával!

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak