A digitális asszisztensek elterjedésével egyre több elektronikai eszközbe kerül olyan funkció, amellyel a felhasználók hangutasítással irányíthatják telefonjukat, tabletjüket, hangrendszerüket, vagy éppen a nappalijuk világítását. Ráadásul ezek jobbára folyamatosan aktív állapotban várják gazdájuk parancsát, így elvileg bárki képes utasítást adni nekik. Szerencsére egy sima rosszindulatú "hatalomátvételt" könnyű kiszúrni, hiszen feltűnik, ha valaki a telefonunkhoz beszél, viszont egy egyetemi kutatócsoport rájött arra, hogy lehet mindezt fű alatt (pontosabban a hallható hangtartomány felett) megoldani.

Hangtalan akció

A Csöcsiang Egyetem (Zhejiang University) kutatói DelphinAttack névre keresztelték azt az eljárást, amelyet nemrégiben publikáltak [PDF]. A névválasztás találó, hiszen a szakértők a természetből merítettek inspirációt a projekthez. Ahogy a delfinek, úgy ők is az emberi fül számára már nem érzékelhető tartományban lévő hanghullámokkal igyekeztek kapcsolatot teremteni. Csak éppen nem állatok, hanem infokommunikációs eszközök között.

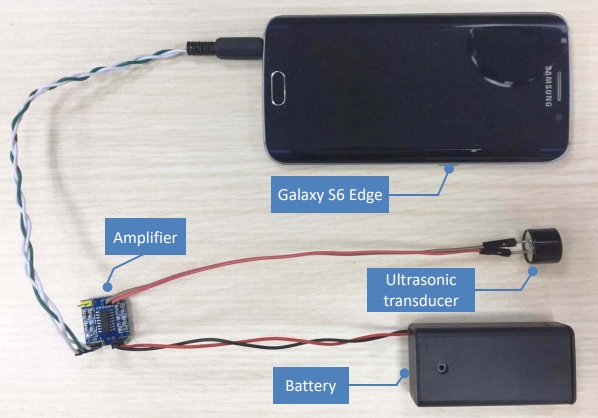

A 20 KHz feletti tartomány eléréséhez elegendő volt néhány filléres alkatrész és egy teljesen hagyományos, esetükben Samsung okostelefon. Az alábbi képen látható hackerszett a mobil mellett egy erősítőből, egy ultrahangos átalakítóból és egy akkumulátorból áll.

Az így előállított, emberek számára hallhatatlan parancsok a mikrofon áramköreinek sajátságos felépítését kihasználva demodulálhatók, visszanyerhetők, és ami a legfontosabb: a beszédfelismerő rendszerek által értelmezhetők. A csoport sikeresen tudott utasítást adni például a Siri, a Google Now, a Samsung S Voice, a Huawei HiVoice, a Cortana és az Alexa beszédfelismerő rendszerének. Sőt, még egy Audi beépített navigációs rendszere is az áldozatok között volt.

A kísérletek során többek között rávettek egy iPhone-t egy szám felhívására, de könnyedén manipuláltak telefonokat bizonyos webhelyek megnyitására (ahol akár rosszindulatú kódok is várhatják az érkezőket), vagy éppen átváltottak repülő módba - ami ugye praktikusan a készülék kiiktatását jelenti. Mindezt megtehették úgy is, hogy a kijelzőt elsötítették, a hangot pedig lekapcsolták a mobilon, azaz a gyanútlan tulajdonos semmit nem érzékelt volna a machinációkból.

Lépni kell

Mindezen akciókhoz ráadásul nem is kell kéznyújtásnyi közelségben lenni. Bár a működési távolság limitált, azért a próbálkozások során elért 170 centiméteres maximális hatósugár elég sok helyen bevethetővé tehetné a megoldást. A kutatók pontosan ezért végezték el ezt a munkát, hogy a gyártók figyelmét felhívják a potenciális biztonsági kockázatra, amit mind szoftveres, mind hardveres megoldásokkal ki lehet küszöbölni.

Adathelyreállítás pillanatok alatt

A vírus- és végpontvédelmet hatékonyan kiegészítő Zerto, a Hewlett Packard Enterprise Company platformfüggetlen, könnyen használható adatmentési és katasztrófaelhárítási megoldása.

CIO KUTATÁS

TECHNOLÓGIÁK ÉS/VAGY KOMPETENCIÁK?

Az Ön véleményére is számítunk a Corvinus Egyetem Adatelemzés és Informatika Intézetével közös kutatásunkban »

Kérjük, segítse munkánkat egy 10-15 perces kérdőív megválaszolásával!

Nyílt forráskód: valóban ingyenes, de használatának szigorú szabályai vannak